Что такое кибератаки и какие они бывают

Краткий гайд по всем видам угроз, которые подстерегают вас в Сети и не только.

По данным «Ростелеком-Солар», в 2022 году только в России было выявлено 911 тысяч событий ИБ — то есть состояний информационных систем, которые могли привести к утечкам данных, выходу серверов из строя и так далее. Количество таких событий растёт из года в год, и существенную их долю составляют кибератаки. В этой статье мы решили разобраться, какие они бывают, как работают и почему от них иногда так сложно защититься.

Оглавление

Что такое кибератака

Кибератака — это воздействие на информационную систему с целью повредить её, получить или ограничить к ней доступ, собрать конфиденциальные данные.

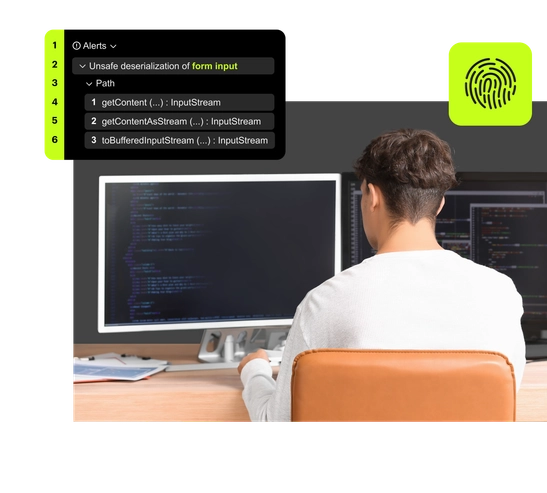

Чтобы совершить кибератаку, злоумышленники ищут уязвимости в информационной системе. Например, если веб-приложение позволяет клиентам загружать файлы напрямую, хакер непременно запустит туда вирус. Если сервер способен обрабатывать только 100 запросов в секунду, злоумышленник будет отправлять их десятками тысяч, чтобы запросы остальных пользователей не обрабатывались.

Для проведения кибератак используют не только программные или аппаратные уязвимости, но и социальная инженерия. Человека могут обманом вынудить перейти по опасной ссылке или скачать файл с компьютерным вирусом.

К жертве могут даже втереться в доверие и «по-дружески» узнать у неё информацию, которая поможет при дальнейшем взломе. Или убедить подключить заражённую USB-флешку к компьютеру.

Способов обмануть систему и человека — множество. И от каждого нужно уметь защищаться.

Инфографика: Solar JSOC CERT

Виды кибератак

Кибератаки делятся на виды весьма условно. Кроме того, чтобы повысить шансы на успех, в одном нападении преступники могут использовать сразу несколько подходов. Например, переход по фишинговой ссылке может спровоцировать установку вредоносного ПО. Тем не менее попробуем провести некоторую типизацию.

Вредоносное ПО

Загрузка вредоносного программного обеспечения — самый распространённый вид компьютерных атак. Его задача — заразить информационную систему и остаться в ней.

То, как такое ПО попадает в систему и ведёт себя в ней, зависит от самой программы. Вот несколько самых частых подходов.

- Трояны названы в честь троянского коня из «Илиады». Они маскируются под лицензионные программы и проверенные файлы. Всё для того, чтобы обманутый пользователь скачал их самостоятельно.

- Сетевые черви умеют воспроизводить себя и не заражают файлы на компьютере, на который попали. Это отдельная независимая программа, которая передаёт себя дальше, с устройства на устройство. Черви особенно заразны и умеют устраивать целые информационные эпидемии.

- Вирусы, напротив, внедряются в файловую систему компьютера. Они заражают устройство постепенно, внедряя свой код в программу за программой. Как и черви, вирусы могут распространяться на другие гаджеты.

- Если вы обменивались по сети документами Word или Excel, то могли обратить внимание, что они открываются в безопасном режиме только для чтения. Одна из причин этого — макровирусы. Они помещают вредоносный код в макросы офисных программ и умеют распространяться вместе с документами, которые в этих программах пишутся.

Что будет происходить после заражения компьютера, тоже зависит от особенностей вредоносного ПО.

- Задача программы-шпиона — скрываться и оставаться незамеченной как можно дольше. В это время она собирает личные данные жертвы: историю действий, учётные записи, пароли, номера банковских карт, местоположение, записи с камеры.

- Бэкдоры (от английского back door — чёрный ход) позволяют злоумышленнику перехватить контроль над устройством и получить права администратора. В будущем заражённый компьютер могут использовать для совершения других кибератак.

- Программы-шантажисты шифруют данные компьютера и блокируют к нему доступ. Иногда они угрожают уничтожить всю информацию (и даже могут это сделать). Обычно цель таких программ — получить выкуп в обмен на возврат владельцу доступа к данным.

- Майнеры захватывают вычислительные ресурсы компьютера и используют их для добычи криптовалюты.

- Adware-программы запускают на компьютере рекламные баннеры и объявления. Они также могут перенаправлять запросы браузера на рекламные сайты.

Если вредоносная программа скрывает следы своего присутствия не очень тщательно, то обнаружить её наличие можно по косвенным признакам: пропадает часть системной или оперативной памяти, процессы выполняются медленнее обычного и зависают, периодически случаются сбои.

Но лучший способ найти вредоносное ПО — это, конечно, антивирус.

DoS- и DDoS-атаки

DoS-атаки (расшифровывается как denial of service, или отказ в обслуживании) перегружают информационную систему. Для этого злоумышленники отправляют сразу множество запросов, которые она не успевает обработать. Системе не хватает мощности серверов или пропускной способности сети, и она начинает сбоить.

В результате время обработки всех запросов резко увеличивается. Часто информационная система вообще перестаёт отвечать, и пользователи не могут получить к ней доступ.

Подобные атаки могут длиться от нескольких минут до часов и даже суток. За это время, скажем, интернет-магазин может потерять миллионы рублей.

Но чаще злоумышленники используют не DoS, а DDoS-атаки. Дополнительная D означает Distributed (распределённый). Этот вид отличается тем, что запросы отправляются не с одного компьютера, а сразу со множества разных.

Отбить такое нападение гораздо труднее. Если в DoS-атаках достаточно просто заблокировать IP-адрес злоумышленника, в DDoS-атаках может участвовать от пары десятков до нескольких сотен тысяч устройств.

Для проведения DDOS-атаки не нужна армия киберзлодеев. Небольшая группа хакеров получает контроль над тысячами узлов Сети, превращая их в ботнет, и те по сигналу заваливают жертву мусорным трафиком. Как правило, зомби (то есть узлами ботнета) становятся небольшие устройства со слабыми механизмами защиты: дешёвые IP-камеры, умные видеорегистраторы и гаджеты для умного дома. Но иногда это могут быть смартфоны, персональные компьютеры и даже серверы.

Иногда DDoS-атаки проводят как отвлекающий манёвр. Пока служба информационной безопасности разбирается с ней, злоумышленники могут незаметно проводить кибератаку другого вида.

Фишинг

При фишинговых атаках злоумышленник притворяется доверенным источником и обманом вынуждает жертву перейти по фальшивой ссылке, открыть заражённое вложение в электронном письме или даже самостоятельно сообщить конфиденциальные данные.

При таком подходе используют неосведомлённость или невнимательность жертвы. «Сотрудники службы безопасности банка», которые звонят людям и запрашивают у них данные платёжных карт, занимаются именно фишингом.

Фишинговые атаки бывают массовые и целевые. При массовой главное — развесить как можно больше «крючков», на которые клюнут жертвы. А вот целевая атака направлена на конкретную жертву, на которую предварительно собирают информацию, чтобы повысить шансы на успех.

Ещё бывает уэйлинг. Если fishing переводится как «рыбалка», то whaling — «китобойный промысел». Это подвид фишинга, в котором в жертвы выбирают высшее руководство компаний и известных личностей.

SQL-инъекции

SQL — это язык запросов, с помощью которого управляют базами данных и информацией, которая в них хранится. Если сайт или веб-приложение собирает у пользователей текстовую информацию (например, запрашивает логин и пароль), злоумышленник может ввести в поле ввода вредоносный запрос на SQL. Попав в систему управлению базами данных, она сработает. Это и есть SQL-инъекции.

Их цели могут быть разными: получить доступ к данным, повредить, изменить или удалить их. У нас есть подборка способов защиты от SQL-инъекций.

Атаки на цепочку поставок

При атаках на цепочку поставок злоумышленники ищут уязвимости у разработчиков ПО. Найдя брешь в защите, они получают доступ исходному коду и внедряют в него вредоносные фрагменты.

В результате добросовестные компании вместе со своими продуктами начинают распространять зловредов, даже не подозревая об этом. Клиенты (а ими могут быть не только пользователи, но и другие компании) скачивают программы и тем самым заражаются.

Такие компьютерные атаки особенно опасны тем, что подрывают доверие к жертве. Кто захочет пользоваться продуктом компании, которая заражает компьютеры клиентов вирусами?

XSS

XSS расшифровывается как cross-site scripting — межсайтовый скриптинг. При этом виде атаки злоумышленники внедряют вредоносные скрипты в незащищённые сайты и веб-приложения.

Затем, когда пользователь посещает веб-страницу, браузер выполняет эти скрипты. Они могут собирать информацию о жертве или незаметно перенаправлять её на страницу-клон. При drive-by-атаках (их ещё называют атаками со скрытой загрузкой) такие скрипты тайно устанавливают на компьютер вредоносное ПО.

Ботнеты

Ботнеты — не столько самостоятельный вид кибератак, сколько инфраструктура для них. Это сеть подключённых к интернету компьютеров, над которыми злоумышленники получили контроль. Их используют для накрутки просмотров и кликов, рассылки спама, проведения DDoS-атак.

Как мы уже сказали выше, в наиболее уязвимом положении находится интернет вещей. Умную лампочку заразить вредоносным ПО проще, чем персональный компьютер. Тем более в некоторых случаях в ней может вообще не быть антивируса.

Брутфорс-атаки

Брутфорс-атаки (от brute-force — грубая сила) — это попытка подобрать пароль простым перебором всех комбинаций. Иногда такой прямой путь бывает эффективен, но защититься от него нетрудно: установить ограничение на количество попыток войти в систему или использовать двухфакторную аутентификацию.

MITM

При атаках типа man-in-the-middle (человек посередине) злоумышленники перехватывают трафик между двумя узлами связи, оставаясь незамеченными. Они могут как просто собирать информацию, так подменять её на другую.

Чтобы не стать жертвой таких атак, нужно передавать данные по защищённым протоколам. Даже если данные перехватят, они будут у злоумышленника в зашифрованном виде.

Почему от кибератак сложно защититься

Разрабатывая информационные системы, приходится прикрывать все гипотетические слабые места. При этом киберпреступнику для успешной атаки достаточно найти всего одну уязвимость.

Поэтому многие крупные компании держат у себя не только «защитников», но и «нападающих», которые постоянно испытывают собственные системы на прочность. Это называется наступательной кибербезопасностью.

Но под угрозой находятся не только корпорации. Информационная безопасность — удовольствие недешёвое, поэтому малый и средний бизнес может использовать менее совершенные способы защиты. Это делает их более лёгкой мишенью для киберпреступников.

Для взлома компьютерной системы нужно гораздо меньше денег и ресурсов, чем для её защиты. Из-за этого на рынке хакеров даже падают расценки, иногда в десятки раз. При этом специалистов по безопасности не хватает.

Инфографика: Solar JSOC CERT

Если вы начинающий разработчик и хотите научиться защищать информационные системы от компьютерных атак, у нас есть гайд по кибербезопасности.

Способы защиты от кибератак

Добиться 100%-й защиты от компьютерных атак нельзя. Но если заботиться о своей информационной безопасности, шанс стать жертвой киберпреступников значительно снизится.

- Используйте антивирусное ПО. Его разработчики постоянно исследуют сферу информационной безопасности и ищут способ её улучшить.

- Используйте сетевой экран (его ещё называют брандмауэром или файрволом). Это шлюз, который отделяет информационную систему от интернета. Он анализирует проходящий через него трафик и ищет в нём опасности.

- Регулярно обновляйте ПО, устройства и плагины. В старых версиях могут быть уязвимости, которые уже устранили в новых.

- Не передавайте важные данные по незащищённым каналам. В таком случае даже если злоумышленник перехватит трафик, ему придётся дополнительно расшифровывать данные. Это снизит их привлекательность в глазах киберпреступников.

- Используйте двухфакторную или многофакторную аутентификацию. Это означает, что помимо пароля для получения доступа к данным нужно будет подтвердить свою личность ещё одним или несколькими способами: СМС-кодом, биометрией, токеном, специальной USB-флешкой и так далее.

- Проверяйте ссылки, по которым переходите. Злоумышленники могут использовать фейковые сайты, которые имитируют настоящие и собирают ваши данные. Отличить их можно по URL-адресам.

- Не отправляйте важные данные спонтанно. Допустим, у вас запросили личные или конфиденциальные данные по почте. Перепроверьте: настоящий ли это почтовый адрес или в нём заменили пару символов? Лучше свяжитесь с отправителем по другому каналу связи (например, по телефону) и уточните, действительно ли информацию запросил он. Особенную бдительность стоит проявлять, если данные требуются срочно — это может быть способом психологического давления.

Кибератаки, изменившие интернет

Ежегодно в мире происходят миллионы кибератак. Но лишь единицы будоражат общественность и вызывают обсуждения. Расскажем о нескольких громких случаях.

В нашем тесте вы можете найти больше историй о кибератаках и попробовать отличить реальные от вымышленных.

Черви-шифровальщики WannaCry и NotPetya

В марте 2017 года Microsoft выпустила обновление для Windows, в котором устранили опасную уязвимость системы. Но обновить операционную систему успели не все, и в мае началась эпидемия червя-вымогателя WannaCry, который использовал эту самую уязвимость (и некоторые другие).

Червь зашифровывал данные на компьютере и требовал заплатить выкуп — иначе всё удалял. Да и если платили, тоже удалял: в коде червя были ошибки, из-за которых он не мог связать выкуп с жертвой. Хотя были сообщения и о том, что выкуп помогал и данные расшифровывались.

Изображение: Wikimedia Commons

Меньше чем за месяц WannaCry заразил более полумиллиона компьютеров по всему миру. Из-за него останавливались заводы и переносились медицинские операции.

Он существует до сих пор. Злоумышленники периодически выпускают к WannaCry патчи, чтобы он мог использовать больше уязвимостей в Windows.

Через несколько месяцев после эпидемии WannaCry появился патч к уже известному вымогателю Petya. Он использовал те же уязвимости, что и WannaCry. Но оказалось, что новый червь только маскировался под вымогателя. Это стиратель. Так как он оказался не Петей, то и назвали его соответственно — NotPetya.

Червь не предусматривал расшифровку файлов и мог только удалять их, чем успешно занимался. Его задачей было не принести создателям деньги, а нанести как можно больше ущерба жертвам.

Одной из стартовых точек распространения NotPetya была офисная программа M.E.Doc, предназначенная для документооборота и подачи отчётности — поэтому его удар особенно сильно пришёлся по бизнесу.

В результате NotPetya оказался одной из самых разрушительных, если не самой разрушительной кибератакой в истории. Ущерб от него составил более 10 млрд долларов.

Ботнет Mirai

В 2016 году три американских студента колледжа создали один из крупнейших в мире ботнетов. Он состоял из интернета вещей: в основном камер видеонаблюдения и беспроводных маршрутизаторов (но и тостерами не брезговали) — всего несколько сотен тысяч устройств.

Взломать их было легко, потому что в интернете вещей не особенно беспокоились о безопасности: использовали имена пользователей и пароли по умолчанию.

Ботнет назвали Mirai — в честь аниме Mirai Nikki («Дневник будущего»). Слово mirai означает «будущее».

Создатели ботнета решили заработать на игре Minecraft. К 2016 году там сложился целый рынок серверов: игроки платили деньги, чтобы попасть на сервер с интересным и уникальным миром. Проводя DDoS-атаки на серверы конкурентов, можно переманивать игроков к себе. Эту-то услугу и предлагали создатели Mirai.

Французский интернет-хостинг OVH предлагал хорошие инструменты для защиты Minecraft-серверов от DDoS-атак. Тогда Mirai атаковал и положил его. Потом — сан-францискую ProxyPipe, которая тоже занималась защитой от DDoS-атак. В сентябре 2016 года о Mirai написал журналист Брайан Кребс. После этого атаковали и положили уже его сайт, а ботнетом заинтересовалось ФБР.

Исходный код Mirai выложили в открытый доступ. Так распространителей вируса сложнее обвинить: они ведь могли просто скачать его код, а не создать самостоятельно.

Хакеры по всему миру стали использовать наработки американских студентов и создавать собственные варианты Mirai: за следующие полгода подобные ботнеты совершили более 15 тысяч DDoS-атак.

Источник: Imperva

Самая громкая из таких — атака на сервера крупной DNS-компании Dyn в октябре 2016 года. Из-за неё в Северной Америке и части Европы в течение нескольких часов было недоступно множество сайтов, включая Amazon, Netflix, PayPal и Reddit. На Восточном побережье США интернет-соединение либо замедлилось, либо вовсе пропало.

А в результате другой атаки в ноябре 2016 года Mirai-подобный ботнет отключил от интернета всю Либерию.

Создателей Mirai в итоге нашли. В 2018 году их приговорили к пяти годам условно и 62,5 неделям общественных работ.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!