В начале ноября исследователь в области информационной безопасности Абдельхамид Насери обнаружил уязвимость в Windows, которая позволяла пользователю повысить привилегии и удалять системные файлы.

Разработчики исправили ошибку в рамках традиционного «вторника патчей» и поблагодарили Насери. Но вскоре он обнаружил, что исправление несёт ещё большую угрозу, так как полностью обходит групповую политику. Злоумышленник может заменить любой исполняемый файл в системе файлом MSI и запускать код от имени администратора.

Насери написал proof-of-concept-эксплойт и выложил его на GitHub. Его уже опробовали журналисты издания Bleeping Computer. Им удалось открыть командную строку с правами system32, используя стандартную учётку. Когда журналисты спросили Насери, зачем он выложил эксплойт в открытый доступ, тот заявил, что сумма вознаграждения оказалась слишком маленькой:

«В апреле 2020 года Microsoft уменьшили Bug Bounty. Если бы они этого не сделали, то я честно не стал бы выкладывать PoC-эксплойт».

На данный момент уязвимость не исправлена. По словам Абдельхамида, ей болеют все версии Windows, в том числе Windows 11 и Windows Server 2022. Единственное, что могут сделать пользователи, — подождать, пока Microsoft выпустит очередное обновление безопасности.

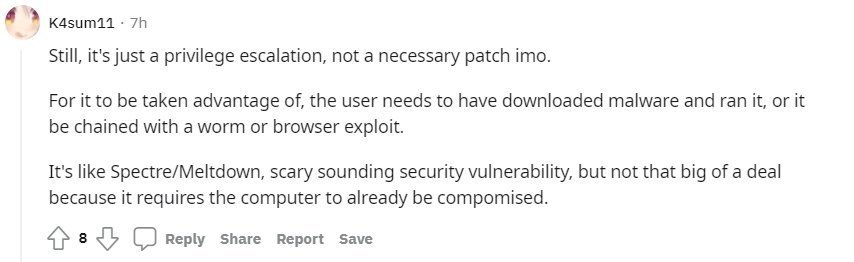

Вот что об этом думают пользователи Reddit:

«Это всего лишь повышение привилегий. Поэтому патч не такой уж и необходимый, имхо.

Чтобы воспользоваться ей [уязвимостью], пользователь должен загрузить и запустить вредоносную программу или заразить машину червём или эксплойтом из браузера.

Это похоже на Spectre/Meltdown — „ужасную“ уязвимость системы безопасности, которая на самом деле опасна только для взломанных компьютеров».

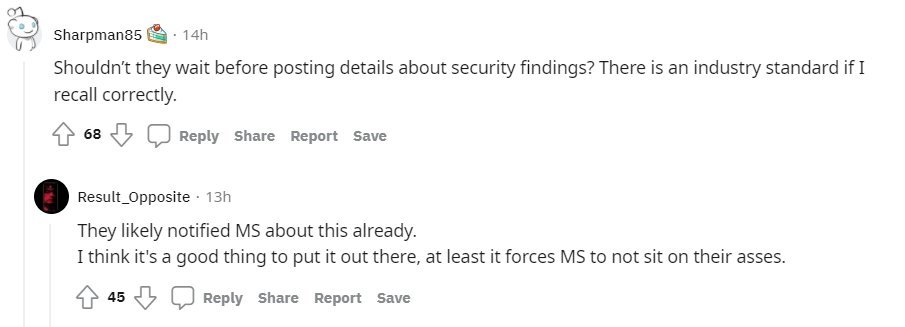

«Не следует ли им [исследователям] подождать, прежде чем публиковать подробную информацию о результатах исследования? Если я правильно помню, есть какой-то отраслевой стандарт».

«Скорее всего, они уже предупредили Microsoft. Я думаю, они всё сделали правильно, по крайней мере, в Microsoft не будут просиживать штаны».

«Исследователь безопасности ведёт себя непрофессионально, выпуская эксплойт до того, как уязвимость исправили. Для таких случаев есть стандарты, даже если Microsoft его обидела. Он намеренно передал инструменты создателям вредоносного ПО».