Служба защиты и нападения: информационная безопасность глазами профи

Как выглядит изнутри служба ИБ, чем внутренняя безопасность отличается от внешней и почему не надо бояться хакеров — в разговоре с Антоном Бочкарёвым.

Антон Бочкарёв

Специалист по offensive security с восьмилетним стажем, основатель нескольких стартапов в области информационной и технологической безопасности.

Содержание

- Что такое служба информационной безопасности

- Из чего состоит служба ИБ

- Чем различаются специалисты по внутренней и внешней безопасности

- С какими угрозами чаще всего сталкивается бизнес

- Можно ли провести аудит ИБ на предприятии своими силами

- Как вовлечь сотрудников фирмы в деятельность по ИБ

- Что делать, если утечка данных всё-таки произошла

- Правда ли, что есть хакеры-романтики?

- На какую зарплату может рассчитывать специалист по ИБ и какие в этой сфере грейды

- С чего начинать новичку, который хочет зайти в ИБ

Привет, я Антон Бочкарёв, потомственный айтишник. Мой отец тоже работает в этой сфере, так что в теме я, можно сказать, с детства. Информационной безопасностью я загорелся классе в девятом, когда пришёл на день открытых дверей соответствующей университетской кафедры. И пошло-поехало: школа, вуз, подработка сначала в IT, потом в ИБ, соревнования по инфобезопасности, диплом, первая работа безопасником, вторая, третья и так далее. Я своего рода энтузиаст: выступаю на научно-популярных конференциях, продвигаю эту тему в массы. В общем, как в детстве зацепило — так до сих пор и не отпускает.

Что такое служба информационной безопасности

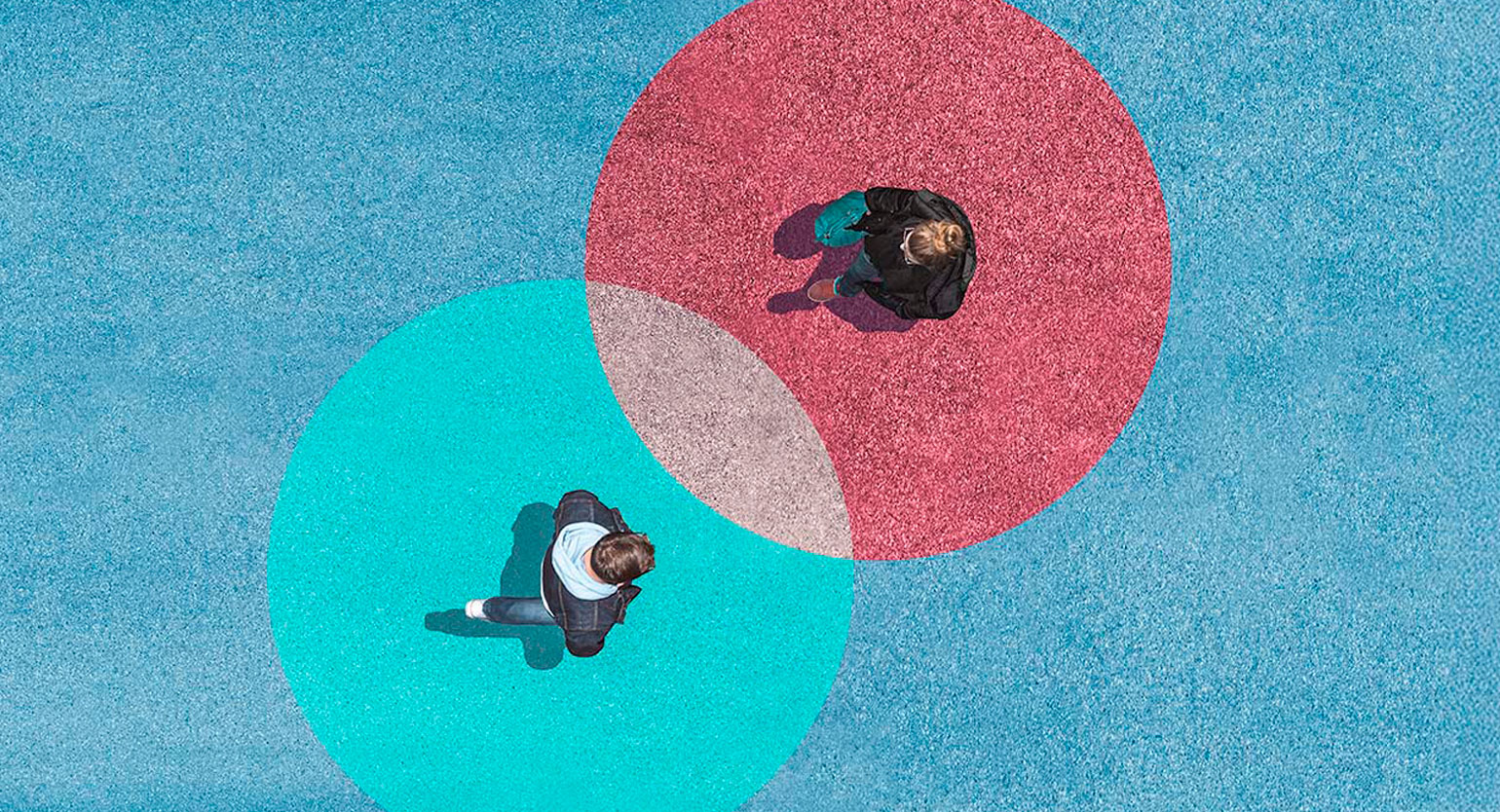

Важно понимать, что ИБ и IT — это не одно в другом: ИБ — не часть IT, а IT — не часть ИБ. Это два больших пересекающихся множества.

Понятно, что в IT есть множество тем за рамками ИБ. Но и в безопасности есть очень многое за рамками IT. Это физическая безопасность: камеры слежения, турникеты и так далее. Это работа с персоналом. Это социальная инженерия, то есть взлом какой-либо организации через сотрудников. Это бумажки, юридические аспекты безопасности и прочее.

Кроме того, к ИБ относятся различные околофинансовые штуки для противодействия мошенничеству — например, антифрод-системы. Короче говоря, хотя ИБ и выросла из IT и тесно с ней связана, это не единый организм. Скорее это «близкие родственники»: много общих направлений, но у каждого есть и своя жизнь.

Из чего состоит служба ИБ

Если исходить из вузовской классификации, информационная безопасность делится на техническую, организационную и физическую. Но по факту сейчас они тесно связаны друг с другом, потому что даже физическая безопасность уже перестала ограничиваться турникетами и работает на IT: турникеты у нас теперь с бесконтактными картами, RFID-метками и прочими умными штуковинами. То же самое с социальной инженерией: фишинговые рассылки, обман сотрудников, вот это всё. Одно плавно перетекает в другое.

Всё неразрывно связано как с социальным фактором — с тем, чтобы сотрудники нажали на кнопку, совершили какие-то действия, так и с техническим: чтобы отработали средства защиты, чтобы сконфигурированное письмо действительно дошло до адресата, а не уничтожилось спам-фильтром и так далее. Даже физический взлом или проход на территорию в любом случае завязан на какие-то технические штуки. Всё-таки XXI век.

При этом многие IT-специалисты безопасностью не занимаются: они обслуживают системы, следят за тем, чтобы работали серверы, СКУД и тому подобное. А всё, что оказывается за рамками их полномочий, передаётся службе ИБ, которая строит стратегию, говорит, что и как должно работать. Так что в ИБ очень много гибридных направлений. Если сравнивать с IT, это чем-то похоже на сравнительно молодое направление DevOps.

В целом техническую часть ИБ можно разделить на две принципиально различающихся категории: offensive и defensive.

Defensive security — это так называемая blue team, «синяя команда» защитников. То есть сотрудники, которые занимаются мониторингом сети, настройкой средств защиты, антивирусов, безопасной разработкой. Они очень близко работают с IT: ставят security pipeline, методы проверок кода, который пишут разработчики. Часть blue team действительно работают наполовину системными администраторами, потому что им необходимо не только обслуживать средства защиты, но и банально разворачивать под них серверы.

Offensive security — атакующая команда. Несмотря на то что это звучит довольно странно, нелогично и даже как-то нелегально, это абсолютно законное направление, цель которого — в первую очередь тестирование на проникновение.

Специалисты offensive security стоят как бы вне организации: их основная задача — проверка защищённости тех или иных компонентов инфраструктуры либо всей компании в целом. Offensive security вообще родилась из того, что необходимо было как-то понять, насколько всё надёжно.

Один из самых верных способов сделать это — попробовать систему взломать. И этот подход сохраняется уже много лет. Изначально, если я правильно помню, его применяли в оборонных ведомствах США: именно там впервые начали продвигать тему тестирования на проникновение.

Чем различаются специалисты по внутренней и внешней безопасности

На самом деле скиллы и там, и там довольно разнообразные. Дело в том, что внутри каждого направления есть куча подсистем.

Например, в blue team есть отдельная очень сложная тема — форензика, или компьютерная криминалистика. Там работают люди, которые, как шутят безопасники, умеют профессионально копировать диски — и с них собирать всю информацию о том, как та или иная машина была взломана, какое вредоносное ПО использовалось, куда оно пыталось достучаться. Их задача — восстановить цепочку заражения или взлома.

Сюда же относятся ребята, занятые incident response, то есть реагированием на инциденты. Когда происходит взлом, они в тот же момент блокируют учётные записи, изолируют сегменты сетей, рабочие станции и так далее.

Скиллы у этих ребят довольно низкоуровневые: им нужно чётко понимать, как работает вредоносное ПО и как собирать цифровые доказательства с разных операционных систем. У тех, кто занимается, например, настройкой «Касперского» или других антивирусных средств, скиллы совсем другие, хотя они работают в том же blue team.

Кроме того, в blue team есть совершенно отдельное направление security operations center. Специалисты SOC — более универсальные, их задача — отслеживать угрозы в режиме реального времени. Им приходит очень много alert-информации с различных средств защиты. Они должны чётко понимать, проводится ли какая-то атака или происходит ли аномалия в сети либо на внешнем периметре, и передавать информацию куда нужно. Либо как-то самостоятельно расследовать, пока не разберутся, нужно ли вообще кому-то писать и беспокоить. Их скиллы близки к incident response, но они работают и со средствами защиты. В общем, своеобразная золотая середина.

В offensive security всё ещё сложнее. Есть люди, которые занимаются непосредственно безопасностью веб-сайтов, такие профессиональные веб-тестеры. Моя же основная специализация — тестирование на проникновение всей внутренней инфраструктуры: серверов, сетевых протоколов, spoofing, active directory, если это Windows, поднятия привилегий на любых серверах. Там совсем другие скиллы.

Отдельная категория — социальная инженерия. Я этим тоже довольно долго занимался, мне это нравилось. Там вообще работа наполовину с людьми, наполовину с технологиями, от рассылки вредоносных писем до звонков или физического прохода на территорию заказчика. Задача — всеми правдами и неправдами, не показывая никаких документов, дойти до сетевой розетки предприятия, зайти внутрь, подключиться, что-то скачать.

Если же говорить об общих чертах всех безопасников — это люди с большим желанием учиться и любопытством. И с особым подходом, который вырабатывается либо в вузе, либо, что чаще, на работе, — на всё смотреть с точки зрения именно безопасности. Ты везде ищешь брешь, уязвимость, возможность обойти тот или иной механизм.

С какими угрозами чаще всего сталкивается бизнес

Сейчас на слуху утечки, особенно из-за прошлогодних событий с «Яндекс Едой» и прочими массовыми сервисами. Их можно классифицировать на три категории.

Внутренние злонамеренные утечки — самая распространённая категория. Они происходят, когда в компании есть инсайдер, который по каким-либо мотивам хочет слить данные. Это как раз то, что произошло с «Яндекс Едой». Мотивы могут быть разные: обогащение, политика, идеология либо просто желание отомстить компании. Эти утечки наиболее опасны.

Нередко злоумышленники вербуют персонал тех же сотовых операторов или банков, чтобы через них работать на рынке «пробива». Им за это платят деньги. Над такими утечками работает в первую очередь служба безопасности. Для их фиксации пытаются ставить DLP и подобные системы контроля утечек.

Внешние злонамеренные утечки — это примерно то, что сейчас делают некоторые хакерские группировки. Правильно говорить даже не «хакерские», а «киберкриминальные», которые пытаются не только зашифровать информацию клиентов — сейчас это самый успешный способ монетизации для преступников, — но ещё и устроить утечку с целью шантажа. Например, перед одной из недавних презентаций Apple слили техническую документацию по новым макбукам. Такие утечки случаются довольно редко.

Внутренние ненамеренные. Они происходят довольно часто, но, как правило, по мелочи. Например, у вас в сети есть какой-нибудь сервер Elasticsearch. Он прекрасно работает внутри сети, его порт виден всем, кому нужно. Всё замечательно. Но тут какой-нибудь сисадмин Вася случайно ошибается и неправильно обновляет конфигурацию сетевого оборудования на периметре, и неожиданно порт Elasticsearch становится виден всему интернету. Вашу базу сразу же кто-то скачивает, а через пару дней её продают на каком-нибудь хакерском форуме как утечку. Как правило, такие утечки менее разрушительны, потому что что-то серьёзное обычно достаточно изолировано от интернета и утекает какая-то ерунда. Но компания тем не менее несёт репутационный ущерб, что неприятно.

Если же перейти вообще ко всем угрозам, то вирусы 1990-х уже не актуальны. И сами вирусы стали другими, и киберкриминальный бизнес вырос до полноценных ОПГ со своими цепочками поставок и субподрядчиками.

Против крупных корпораций вроде Microsoft работают криминальные корпорации размером чуть поменьше, где профессионально пишут вирусы-шифровальщики, которые очень хорошо и просто монетизируются. Всё это делается солидным штатом разработчиков, поддерживается тысячами криминальных сисадминов, распространяется через широкую сеть партнёров.

Всё это абсолютно разные люди, которые могут быть друг с другом даже не знакомы, а работать исключительно по системе фактически подряда друг у друга, по партнёрствам криминальным. Эти цепочки могут перестраиваться. И самые ценные в них те, кого действительно пытаются ловить сейчас все силовые структуры практически всех стран, — первые в цепочке, первоначальные шифровальщики, которые пишут сам вирус, потому что их меньше всего. Это самая сложная часть.

А дальше всё проще. Например, на распространение в таких цепочках принимают кого угодно, с минимальной репутацией. Человек работает исключительно на проценты. Его задача — отправить в какую-нибудь компанию вирус и добиться, чтобы он там что-нибудь зашифровал. Он не переживает, кто будет запрашивать выкуп и как они получат деньги. Ему просто на биткоин-кошелёк прилетит сумма.

Участники подобных криминальных схем не отдают лишнюю информацию по цепочке. Например, дилерам вирус генерируется автоматически, предварительным распространением. Разработчики отгружают его туда и за это сразу берут предоплату. Каждый распространитель получает свой уникальный вирус, можно сказать. Хотя в целом все они работают идентично. Если какой-то образец утекает и начинает детектироваться средствами защиты, об этом моментально проходит информация, и разработчик пропадает. Поэтому у силовиков редко получается восстановить цепочку полностью — никто ж никого не знает.

Можно ли провести аудит ИБ на предприятии своими силами

Лучше, конечно, доверять профессионалам, как и в любой сложной работе. Хотя минимальный, базовый аудит может сделать и дилетант. Отталкиваться нужно в первую очередь от того, что для вас критично. В каждой компании есть данные, которые действительно важны для её бизнес-процессов. Иногда эти данные на удивление простые: скажем, архив электронной почты за месяц. Просто представьте, что будет, если у вас неожиданно зашифруют электронную почту, все предыдущие письма и почта встанет.

Нужно чётко понимать, что представляет для вас наибольший риск: утечка, потеря или простой. Например, на промышленных предприятиях простой критичнее всего. Им не так важно, что какие-то данные о внутренних закупках или стоимости материалов уйдут в Сеть. Но если остановятся станки, это будут огромные потери денег.

У других же компаний клиентские данные важнее всего: если они утекут из той же «Яндекс Еды», это будет непоправимый ущерб компании, и об этом будут ещё долго вспоминать. Никакой безопасник со стороны не скажет, что для вас критичнее всего, ведь для этого нужно понимать бизнес-процессы компании.

Опять же, в безопасности есть золотое правило целесообразности, которое гласит: не нужно защищаться от угрозы ущерба в миллион средствами защиты ценой в два миллиона. Допустим, с хорошей IT-командой удивительно много можно построить на open source, но придётся выложить крупную сумму на поддержку. А можно строить на хороших дорогих продуктах, которые будет просто поддерживать. Каждый выбирает свой путь.

Как вовлечь сотрудников фирмы в деятельность по ИБ

Люди всегда совершают ошибки, это проблема, и она будет вечной. Есть так называемое «правило 7%». Я многократно наблюдал его в действии: сколько людей ни обучай, как ни мотивируй, как ни пытайся каким-то образом запугать, всё равно 7% будут подвержены тем или иным социотехническим атакам. Они откроют письмо, перейдут по опасной ссылке, введут данные либо запустят что-то не то. И эти 7% никогда не уйдут. Не потому, что люди какие-то глупые. В эти 7% может попасть кто угодно. Просто в момент, когда к ним приходит это вредоносное письмо, люди случайно оказываются в состоянии, когда они не могут критически воспринимать информацию.

Например, у человека беда: у него умер близкий родственник или ещё что-то ужасное случилось. Он вроде бы сидит на работе, но в мыслях совсем не здесь, находится в состоянии «изменённого сознания». И в этот момент он напрочь забывает обо всём, чему его учили, и становится лёгкой наживкой для мошенников.

Схожим образом, кстати, действует эйфория. Допустим, человек только что выиграл в лотерею или получил новую должность в компании. Он пишет всем друзьям: «У меня всё круто, наконец-то! Новые возможности, всё прекрасно». И тут же отключает критическое мышление, попадая в те самые 7%. В принципе, мы всегда будем подвержены таким атакам. Но обучение позволяет не поднимать эту планку угрозы выше 7%. А если людей не обучать вовсе, у вас будет не 7%, а 17–20% и даже больше.

Сейчас многие ИБ-компании проводят на постоянной основе крутые тренинги по информационной безопасности, с презентациями, тестами и даже симуляциями. Я сам принимал участие в таких проектах. Это давало неплохие результаты. Но как с людьми разговаривать? Я, наверное, уже надоел немножко с «Яндекс Едой», но они действительно хорошо поступили, что признали утечку, объяснили всем, почему так случилось, написали большое письмо. И, ссылаясь на «Яндекс Еду», можно, в принципе, разговаривать с сотрудниками: «Смотрите, вы же не хотите, чтобы наши клиенты и бизнес пострадали так же? Чтобы завод встал и мы не выплатили вам премии? Ну так не лазьте по Сети где попало».

Если с людьми разговаривать таким языком, а не языком запретов: «Всё нельзя, потому что нельзя», люди адекватно это воспринимают и начинают понимать требования, которые к ним предъявляют. Например, иногда сотрудникам непонятно, почему нельзя подключить сотовый телефон и скидывать с него какие-то файлы на рабочем месте. Надо объяснять: «Потому что вы можете принести со своего домашнего компьютера что-то, что не особо хотели».

Что делать, если утечка данных всё-таки произошла

В таких случаях, без вариантов, нужно обращаться к профессионалам: провести полноценное расследование внутри компании средствами IT-отдела практически невозможно. Более того: часто случается, что именно айтишники могут невольно или умышленно замести важные следы и помешать своей самодеятельностью специалистам по ИБ.

Главное правило в любой чрезвычайной ситуации — не действовать хаотично. В идеале кто-то должен сразу же взять на себя ответственность за управление процессом и контролировать, кто и чем будет заниматься. К счастью, и на этой стадии вам на помощь могут прийти профи, некоторые — даже на безвозмездной основе. Возможно, они не вышлют сразу же своего специалиста, но в любом случае подскажут, что делать, если в вашей сети происходит что-то странное.

Более того, зачастую они сами становятся инициаторами расследования. Допустим, они могут мониторить новенький вирус, который на данный момент практически не детектируется. И если увидят, что он попал к вам, непременно позвонят: «Здравствуйте, у вас всё хорошо? Мы увидели, что вы вирус загружали. Может, у вас какие-то проблемы? Требуется ли наша помощь?»

Самые известные из таких компаний — в первую очередь дочка Сбербанка по кибербезопасности BI.Zone («Безопасная информационная зона»), популярная в России компания расследования инцидентов Group-IB и, конечно же, «Лаборатория Касперского».

Но и частные специалисты тоже очень неплохо работают. Например, в моём стартапе зарегистрированы эксперты, которые могут поучаствовать вначале на безвозмездной основе, а дальше как договоритесь.

Точно так же сотрудников вашей службы ИБ, скорее всего, поддержат их коллеги из других компаний. В случае, если кто-то из них замечает, что у вас возникла опасность утечки, вам, как правило, немедленно приходит письмо: «Здравствуйте, у вас вот так и так случилось. Мы обнаружили, что у вас торчит сервер. Рекомендуем побыстрее исправить, пока только мы это видим».

По этой причине, кстати, рекомендую заказывать услуги сразу у нескольких ИБ-компаний. Это помогает получить широкую палитру независимых взглядов на вашу инфраструктуру. Дороговато, конечно, но если обратиться к частным специалистам, то получится и эффективно, и не очень накладно для вашего бюджета.

Правда ли, что есть хакеры-романтики?

В начале нулевых действительно было принято восхищаться «хакерами», «фрикерами», «белыми шляпами», «чёрными шляпами», Кевином Митником и прочими культовыми персонажами IT-тусовки. Про них писали в газетах, снимали кино и вообще всячески превозносили.

В ту пору хакерами называли всех, кто хоть мало-мальски разбирался в IT или хотя бы мог что-нибудь эффектно поломать. Когда-то Крис Касперски, известный автор по безопасности, сформулировал фразу: «Главное моё преступление — любопытство». Многие взломы банков и в самом деле происходили поначалу просто из любви к самому процессу: получить доступ к сети, посмотреть, что там, пройти в какие-то внутренние подсети. Например, взлом «Ситибанка» в России, ещё при FidoNet, преследовал целью не взломать сам банк, а получить доступ к интернету из Fido.

Сейчас всё иначе: слово «хакер» перестало нести романтический полукриминальный подтекст. Теперь это просто профессионал в сфере ИБ. Хотя в английском языке ещё сохранились отголоски той эпохи. В частности, всех, кто занимается безопасностью легально, до сих пор называют white hats. Стопроцентных, беспримесных уголовников от IT — black hats. А grey hats — это, соответственно, как бы не определившиеся: те, кто работает вроде бы и легально, но время от времени делает что-то не совсем законное для себя или не совсем для себя.

Хотя часто возникает путаница. Допустим, человек взломал какой-нибудь сайт, но не нанёс никакого ущерба, а только написал письмо: «Ребята, у вас всё плохо». Он вроде бы white — но при этом он даже близко не имел права делать что-то подобное, и по закону он black. Но, с другой стороны, он же никому не навредил, а наоборот — сделал всё во благо. И поэтому он вроде как grey. Попробуй разберись в этих оттенках серого.

Так что у профессионалов в ходу более простая и понятная терминология. Есть специалисты по безопасности, они же хакеры. Есть киберкриминал, который просто зарабатывает на этом деньги. И есть активисты, то есть люди, которые используют брешь в безопасности для продвижения какой-то своей идеологии. Активизм — это продолжение старого движения Anonymous, когда с помощью взломов привлекали внимание к какой-либо проблеме.

Также выделяют компании и хакерские группировки, которые работают на спецслужбы. Это фактически подрядчики либо штатные работники силовых структур той или иной страны. С одной стороны, они не криминал, потому что не занимаются зарабатыванием денег на выкупах. С другой — их деятельность с точки зрения международного права абсолютно нелегальна.

На какую зарплату может рассчитывать специалист по ИБ и какие в этой сфере грейды

Наша табель о рангах — не совсем как в обычном IT. В безопасность, как правило, приходят двумя путями. Путь первый — прямой, как у меня: загорелся, пошёл учиться в вуз по специальности, параллельно принимал участие в каких-то движухах, соревнованиях, где-то подрабатывал и вырос в безопасника. Но он довольно редкий. Чаще люди приходят к нам через IT, так как, условно говоря, после школы не все понимают, чем они хотят заниматься. Начинает человек в своей работе искать какой-то активности — и потихонечку смещается в сторону ИБ. Это довольно органичный путь: иногда переход из IT в ИБ происходит даже в рамках одной компании.

При этом я высчитал такую зависимость: средняя зарплата в IT примерно на 30% выше, чем в безопасности. И у нас довольно сложно определить, кто junior, кто middle, а кто senior. Особенно если человек начинал в одной специальности, потом перешёл в другую, потом в третью. Я знаю примеры, когда люди из offensive переходили в defensive, потому что им просто становилось интересно. Поначалу они теряли в скиллах, но рост в нашей сфере реактивный. Если человек захочет, подниматься можно довольно быстро.

Важный момент, особенно для начинающих: высшее образование в индустрии ИБ приветствуется, но всё ещё не является обязательным и вряд ли будет таковым. Тут как в IT: скиллы важнее дипломов. У меня есть замечательные ребята. Один окончил экономфак, стал аспирантом, писал кандидатскую. Второй отучился на бухгалтера. Через какое-то время оба ушли в IT. А потом сместились и стали успешными безопасниками. Что тот, что другой — очень известные и авторитетные люди на рынке.

Вакансий для новичков хватает. Есть регулярные стажировки, особенно у гигантов. У меня был опыт, когда я собеседовал человека к нам на «новичковскую» вакансию. И к нам приходили в основном ребята после вуза. Выбирать было очень тяжело, практически не из кого: все, кто к нам приходил, были люди незаряженные. Складывалось ощущение, что они отучились просто ради галочки. Они вроде что-то освоили в процессе учёбы, а в голове каша. Для таких людей довольно тяжело найти вакансии. А если вы приходите с горящими глазами и желанием учиться, то это вам даёт гигантский бонус.

С чего начинать новичку, который хочет зайти в ИБ

Есть очень крутые конференции по ИБ. В России их три: Offzone, Positive Hack Days и ZeroNights. Первые две проходят в Москве, третья — в Санкт-Петербурге.

Можно поучаствовать в регулярных соревнованиях — например, в Capture The Flag, с которых я начинал ещё студентом. Они дают практику, позволяют влиться в тусовку, получить доступ к ресурсам по ИБ, которых на самом деле очень много. Есть известный телеграм-канал «Кавычка», который ведёт Антон Лопаницын aka Bo0oM. Там действительно крутые, глубокие вещи, связанные с web security. Есть более лайтовый, но позволяющий понять, что происходит в мире утечек, канал «Утечки информации» от компании DLBI.

Есть канал, довольно тяжёлый технически, но очень круто рассказывающий о том, что происходит в киберкриминале. Он называется SecAtor. Могу также порекомендовать канал моего товарища YAH — Yet another hacker channel. Тот же журнал «Хакер» до сих пор выходит, и там крутые статьи.

Можно читать и Habr, хотя про безопасность там мало, и её там в последнее время очень сильно не любят, судя по комментариям. Хотя я до сих пор не могу понять почему.

Есть известное противостояние IT и ИБ, потому что ИБ постоянно пытается заставить IT сделать что-то безопаснее и мешает им, условно говоря, спокойно жить. А IT постоянно пытается от этого всего отбиваться и не давать безопасности как-то контролировать себя. Думаю, зря. Ведь гораздо лучше жить по принципу из известного фильма: «Я помогаю тебе, ты помогаешь мне, а вместе мы делаем общее дело».