Альтернативный интернет: что это такое и как он работает

Удивительный мир лука и чеснока для анонимности в Cети.

Альтернативный интернет — это децентрализованные сети, которые отличаются от обычного веба высокой анонимностью и конфиденциальностью передаваемых данных. С его помощью можно «спрятаться» от корпораций или организовать цензуру в стране. В этой статье разберёмся, какие сети альтернативного интернета существуют и как они работают.

Содержание

- Почему появился альтернативный интернет

- Какие сети в нём существуют

- Как альтернативный интернет используют правительства

- Что в нём можно найти

Почему появился альтернативный интернет

Привычный интернет развивался в несколько этапов. В 1969 году DARPA (Управление перспективных исследовательских проектов Министерства обороны США) для своих задач создало ARPANET.

Со временем из небольшой сети для обмена данными в рамках одного проекта он вырос в место общения учёных и инженеров со всей страны. А позже к ARPANET стали подключаться компьютеры за пределами США — делали они это с помощью телефонных линий или спутников.

На смену ARPANET пришёл интернет в том виде, в котором мы его знаем. Тим Бернес-Ли и Роберт Кайо, разработчики из европейской организации ЦЕРН, предложили создать систему обмена данными через объединённые сетью компьютеры. Тогда появились HTML, HTTP, спецификация URI и другие технологии.

В 1993 году ЦЕРН передал во всеобщее пользование программное обеспечение, на котором работала Всемирная паутина.

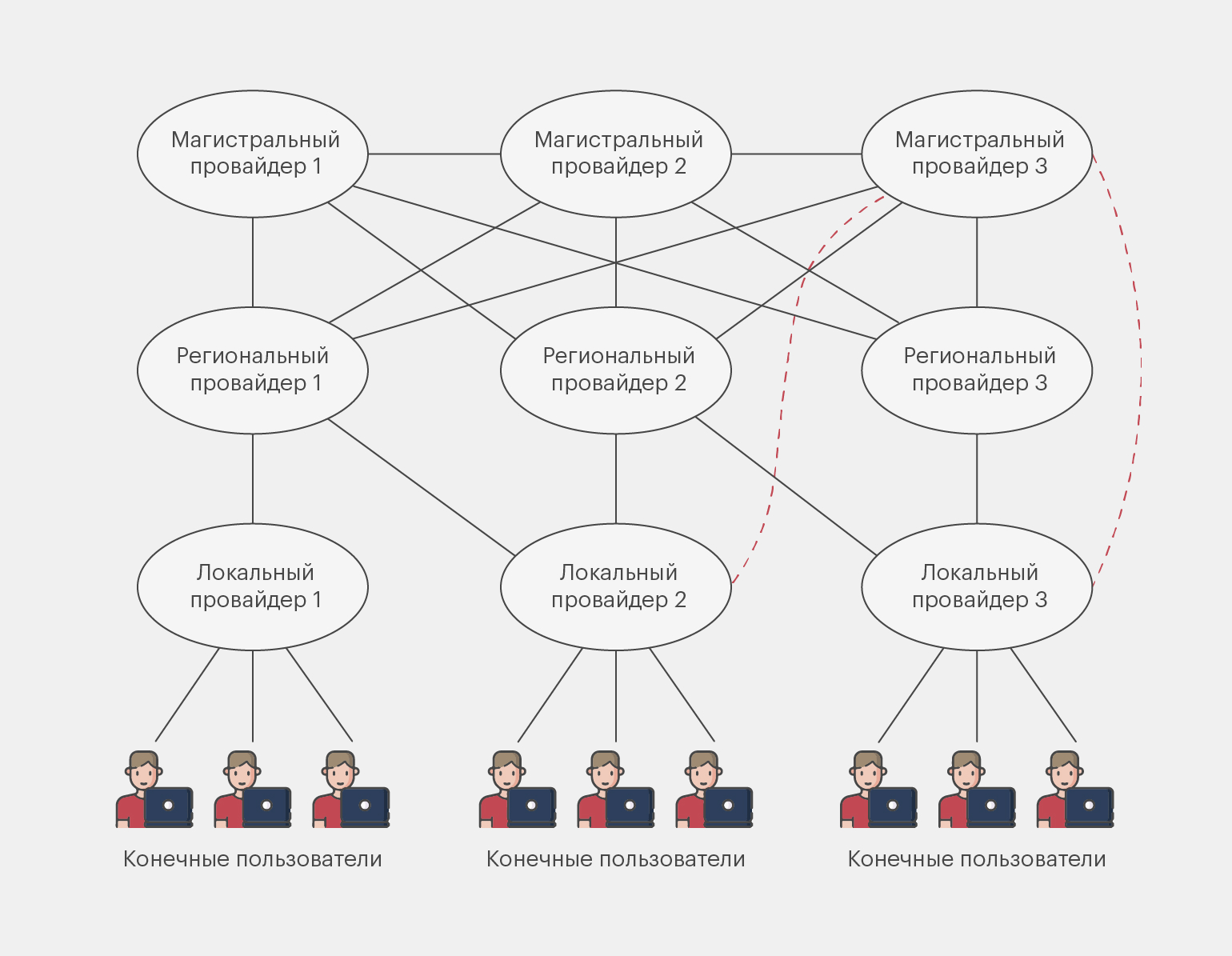

Сейчас интернет — это множество компьютеров, серверов, маршрутизаторов и других устройств, соединённых между собой с помощью различных физических кабелей или беспроводных сетей. Вместе они формируют глобальную сеть, позволяющую пользователям обмениваться данными друг с другом.

Инфографика: Майя Мальгина для Skillbox Media

Считается, что интернет не находится под контролем какой-либо страны или корпорации. Но это не значит, что данные, которыми обмениваются пользователи, закрыты от третьих лиц.

Все запросы проходят через серверы, которые принадлежат конкретным организациям: крупным компаниям, например Google, Amazon или Microsoft, государственным структурам и так далее. А значит, они не только могут анализировать данные, но и определять их отправителей и получателей.

Корпорации, владеющие серверами, обладают большим количеством информации о пользователях: они знают их интересы, желания и образ жизни. Логины, номера телефонов, почтовые адреса, данные банковских карт и, возможно, пароли — всё хранится на серверах.

Компании используют эти данные в своих целях: на их основании они предлагают товары и услуги пользователям. Иногда продают информацию третьим лицам.

С другой стороны, довольно часто, особенно в последние годы, конфиденциальные данные утекают в результате хакерских атак. 2022 год стал рекордным по числу таких инцидентов — в свободный доступ попала информация о миллиарде пользователей.

На фоне этого возникла идея альтернативного интернета, основанного на идеях децентрализации и не зависящего от корпораций и государств.

Тим Бернерс-Ли

основатель интернета, в интервью изданию Wired

— Я хочу, чтобы интернет был открытым, работал во всех странах, работал настолько хорошо, насколько это возможно, и не был привязан к конкретной стране.

Зависимость от крупных компаний и одного большого сервера тормозит развитие инноваций.

Какие альтернативные сети сейчас существуют

Существует несколько сетей, которые позволяют обходить серверы корпораций и шифровать передаваемые данные. Поговорим о самых популярных из них: Tor, I2P, Freenet и Solid.

Tor Project

Tor — самый известный проект децентрализованного интернета, о котором слышало большинство пользователей.

Подключение в его сети происходит не через серверы крупных корпораций, а через последовательную цепочку случайных узлов, роль которых выполняют компьютеры других участников Tor. На выходе сервер принимает практически обезличенный запрос, поэтому установить, откуда он был отправлен, почти что невозможно.

Такой подход к передаче данных называется луковой маршрутизацией (onion routing). Как она работает:

- Перед передачей сообщения пользователя его содержимое шифруется — это первый слой «кожуры», который сможет снять только его получатель.

- Поверх первого уровня шифрования накладываются дополнительные, по аналогии с кожурой лука. Это происходит или на компьютере отправителя, или на последующих узлах, участвующих в передаче сообщения.

- Промежуточные узлы не знают источник, пункт назначения и передаваемую информацию.

- Дешифровка происходит аналогичным образом, но в обратном порядке. Каждый узел в цепочке может снять один слой «кожуры». Поэтому он не знает, от кого поступило конкретное сообщение и куда оно направлено. Единственное, что известно промежуточному узлу, — какой узел следующий.

- В итоге до получателя доходит дешифрованное сообщение и он может его прочесть.

Инфографика: Майя Мальгина для Skillbox Media

Для доступа к сайтам в сети Tor используют специальные клиенты. Самый популярный из них — Tor Browser.

Однако в Tor используются те же протоколы соединения, что и в обычном интернете. Поэтому правительство любой страны может ограничить доступ к Tor, что и произошло в России в 2021 году. Правда, в 2022 его разблокировали, но ситуация может повториться.

Важно!

Правительства стран контролируют узлы Tor. Поэтому полная анонимность в нём невозможна.

I2P

I2P (Invisible Internet Project, или проект «Невидимый интернет») — это оверлейная децентрализованная одноранговая сеть. Звучит сложно, но сейчас разберёмся:

- оверлейная, то есть работающая поверх других сетей, например привычного интернета;

- децентрализованная, или распределённая, — в сети нет главного узла, поэтому выход из строя любого из них не приводит к её полному выключению;

- одноранговая — все участники равны и имеют равные права. В I2P нет узлов с административными функциями, способными отслеживать действия пользователей.

В «невидимом» интернете подключение идёт через цепочку узлов — компьютеров других пользователей, а информация передаётся в зашифрованном виде. Промежуточные узлы не могут её дешифровать. При этом они даже не знают, кто является отправителем и получателями данных.

В основе I2P лежит чесночная маршрутизация. Как она работает:

- Сообщение которое хочет передать пользователь, разделяется на небольшие фрагменты — «зубчики».

- «Зубчики» собираются в несколько «луковиц». Каждая из них содержит два и более фрагмента первичного сообщения. «Луковицы чеснока» передаются отдельно через разные узлы сети, затрудняя отслеживание данных и отправителя.

- Входящий и исходящий трафик у пользователей всегда разделены. Данные никогда не повторяют один и тот же путь, позволяющий связать их с конкретным узлом в сети.

- Попадая на устройство получателя, «луковицы» объединяются и дешифруются.

I2P работает на тех же протоколах, что и обычный интернет. Поэтому через неё можно зайти на привычные сайты, например на skillbox.ru или любой другой.

Но наибольшая анонимность возможна при работе в самой сети — в ней нет серверов DNS, а вместо них используют специальные адресные книги, содержащие информацию о доступных для посещения ресурсах. Пользователь сначала находит нужный для себя ресурс, например онлайн-библиотеку, и затем переходит напрямую по её адресу с зашифрованным ключом внутри I2P-сети.

Для удобства на основе ключей можно получить привычное доменное имя в зоне .i2p. Например, skill.i2p.

Freenet

В сети Freenet никто не хостит сайты. Это хранилище данных, в котором пользователи размещают информацию, после чего она становится доступной другим участникам сети по ключу. Можно сказать, что Freenet — это большая распределённая таблица хешей.

Когда пользователь загружает данные, они автоматически распределяются между узлами сети. При этом информация размещается в нескольких копиях, что позволяет избежать зависимости от конкретного хранилища. Интересно, но даже сами пользователи не знают, что именно они хранят у себя на жёстком диске или SSD.

При запросе конкретных данных место их хранения известно по ключу доступа. Он используется для получения и дешифровки информации.

Solid

Solid (Social Linked Data) — проект децентрализованной «паутины», над которым работает Массачусетский технологический институт и Тим Бернерс-Ли, автор концепции World Wide Web.

Основная идея Solid — обеспечить пользователям конфиденциальное хранение данных и полный контроль над ними. Для этого разработчики проекта создают закрытую инфраструктуру приложений, которые проходят проверку подлинности.

Пользователь может упаковать свои данные, например контактную информацию или заметки, в «под», и разрешить доступ к нему только конкретным приложениям, одобренных Solid. Никто другой не сможет получить эту информацию.

Кванмён — северокорейский закрытый интернет

Не только учёные и визионеры обеспокоены состоянием интернета и его чрезмерной централизацией. Правительства некоторых стран считают иначе — веб для них децентрализованное и неподконтрольное, а значит и опасное место. Поэтому они разрабатывают технологии, чтобы это изменить.

Один из примеров централизации — Кванмён. В переводе с корейского это «Сеть просвещения» — закрытый внутренний интернет КНДР, изолированный от глобальной паутины.

Кванмён был основан в 2000 году. Сейчас им пользуется около 100 тысяч пользователей, для которых доступно 5,5 тысяч сайтов. Часть из них — политическая агитация, пропаганда и новостные партийные ресурсы, остальные — образовательные и культурные веб-страницы.

Отбор материалов для граждан КНДР происходит по заказу государственных учреждений. Необходимая по запросу информация собирается из глобального интернета, переводится, фильтруется и подвергается цензуре, после чего публикуется на сайтах внутренней сети.

Прямой выход в глобальный интернет есть у некоторых партийных представителей, научных центров, иностранных посольств, университетов и людей, связанных с внешней политикой. Таких IP-адресов в КНДР всего 1024.

Что можно найти в альтернативном интернете

В самой идее альтернативы «традиционному» интернету нет ничего плохого. Независимые социальные сети, свободный доступ к любой информации без правительственной цензуры и сбора данных корпорациями — красота!

Но из-за повышенной анонимности некоторые технологии децентрализованного интернета стали использовать для незаконных целей: продажи наркотиков, оружия и так далее. Таких ресурсов по оценкам на 2020 год в сети Tor — 6,7% от общего числа серверов.

Дмитрий Галов

эксперт по кибербезопасности «Лаборатории Касперского», комментарий для Forbes

— Само по себе использование даркнета не обязательно и не всегда означает принадлежность к чему-то незаконному, там есть нейтральные по своей сути аналоги социальных сетей или форумы для общения. Всё зависит от того, с какой целью туда заходит человек, что он там делает. Тем не менее наибольшую активность в даркнете развивают именно злоумышленники и хакеры.

В остальном альтернативный интернет — это такое же хранилище информации разной степени полезности. Там можно найти библиотеки с миллионом книг, форумы по самым разным темам, почтовые серверы и другие привычные нам ресурсы. Например, в мае 2021 года «Фейсбук»* запустил третью версию социальной сети в Tor.

Что запомнить

Коротко пробежимся по тому, о чём рассказали в статье:

- Альтернативный интернет — это децентрализованные сети, позволяющие пользователям обмениваться информацией, минуя серверы корпораций. Самые популярные из них: Tor, I2P и Freenet.

- В основе технологии Tor лежит луковая маршрутизация. Сообщение пользователя многократно шифруется и передаётся через узлы внутри сети. Любой из этих промежуточных узлов не может дешифровать данные.

- В основе сети I2P — чесночная маршрутизация. Передаваемая информация разделяется на небольшие фрагменты — «зубчики», которые собираются в «луковицы». Они передаются по сети через разные узлы, собираясь в первичное сообщение только на устройстве получателя.

- Freenet — это хранилище данных, а не привычные нам сайты. Любая загруженная в сеть информация распределяется по компьютерам пользователей и получает уникальный адрес. По нему можно получить доступ к данным.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!

* Решением суда запрещена «деятельность компании Meta Platforms Inc. по реализации продуктов — социальных сетей Фейсбук и Инстаграм на территории Российской Федерации по основаниям осуществления экстремистской деятельности».