Слив CD Projekt RED начался — хакеры выложили в сеть исходный код Gwent

Злоумышленники, взломавшие внутреннюю сеть CD Projekt RED, начали слив данных разработчика.

Ранее разработчик CD Projekt RED сообщал в своём официальном Twitter, что его внутренняя система была взломана. Хакеры требовали выкуп, шантажируя сливом всех украденных данных. Однако польская студия не пошла на поводу у злоумышленников. Она опубликовала официальное заявление и письмо хакеров.

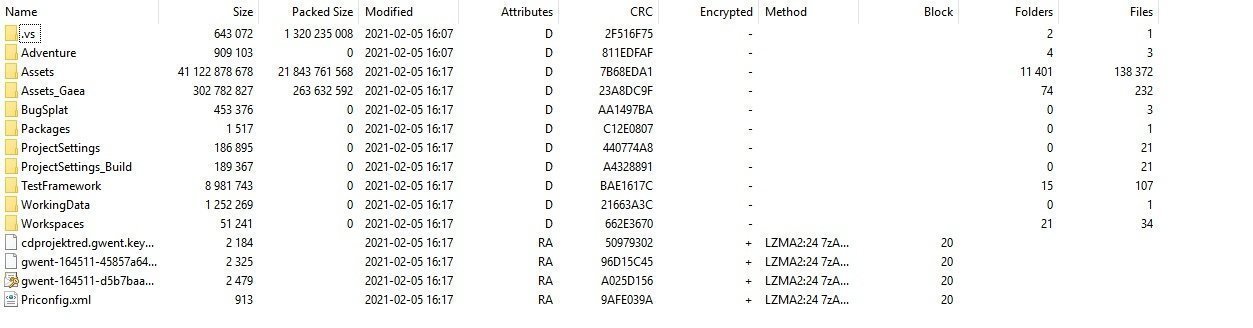

Похоже, что угрозы в письме не были простыми словами: хакеры выложили в сеть исходный код игры Gwent. Архив весит 22 ГБ, данные сжаты в два раза. Внутри можно найти всё — от ключей и конфигураций до кода игры и ассетов.

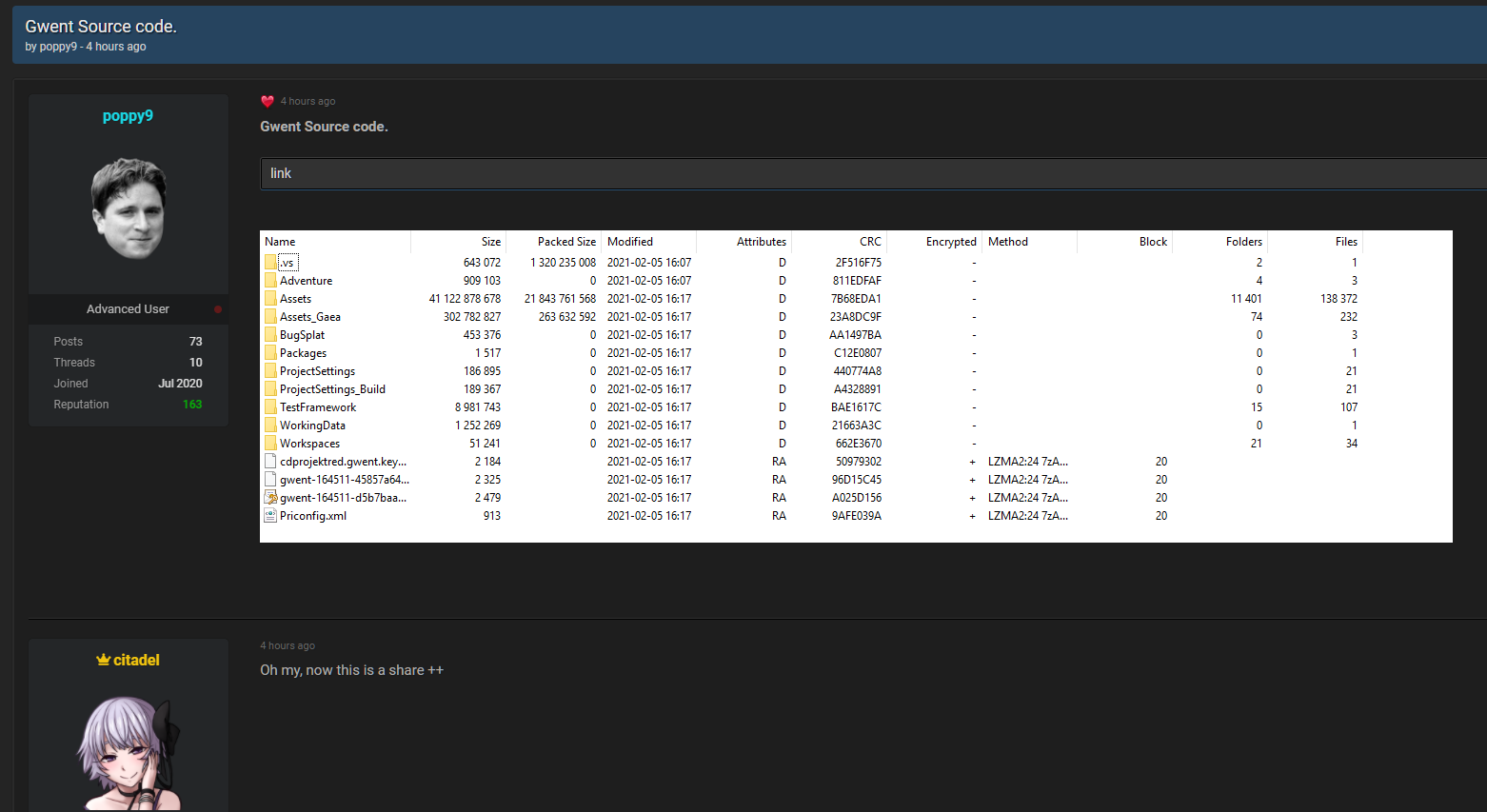

Исходники были загружены сегодня в облачные хранилища Dropbox и Mega.nz, на некоторых форумах также стали появляться темы с именем «Gwent Source code». Однако файлы и темы были быстро удалены администрацией ресурсов.

В архиве Gwent также содержалось послание от хакеров. В нём сообщается, что следующий слив данных состоится завтра.

Напомним, что злоумышленникам удалось украсть исходники Cyberpunk 2077, The Witcher 3 и некой невыпущенной версии The Witcher 3. Следующий слив может содержать файлы одного из этих проектов.

Это не первый подобный инцидент. 2 ноября 2020 года хакеры получили доступ к серверам японского разработчика и издателя игр Capcom. В руки злоумышленников попало больше терабайта незашифрованных данных из корпоративных сетей отделов в США, Японии и Канаде. За отказ выплачивать выкуп в размере 11 млн долларов хакеры слили в сеть информацию о будущих играх компании.