Что такое угрозы информационной безопасности и как с ними бороться

Пока вы читаете этот подзаголовок, где-то в мире атакуют очередной сервер.

Угроза информационной безопасности — это любое событие или действие, которое способно нанести вред информации. Она может возникнуть, когда данные попадают к посторонним, изменяются без разрешения или становятся недоступны. Например, злоумышленник может похитить клиентскую базу компании, подменить важную документацию или заблокировать доступ к системам с помощью вируса-шифровальщика.

В этой статье мы разберёмся, откуда берутся угрозы информационной безопасности и как их классифицируют, а ещё поговорим о базовых методах защиты. Материал будет полезен новичкам, которые задумываются о карьере в ИТ и присматриваются к профессии специалиста по кибербезопасности.

Содержание

- Понятие информационной безопасности

- Основные источники угроз

- Классификация угроз и способы их предотвращения

- Методы тестирования и оценки уязвимостей

Что такое информационная безопасность

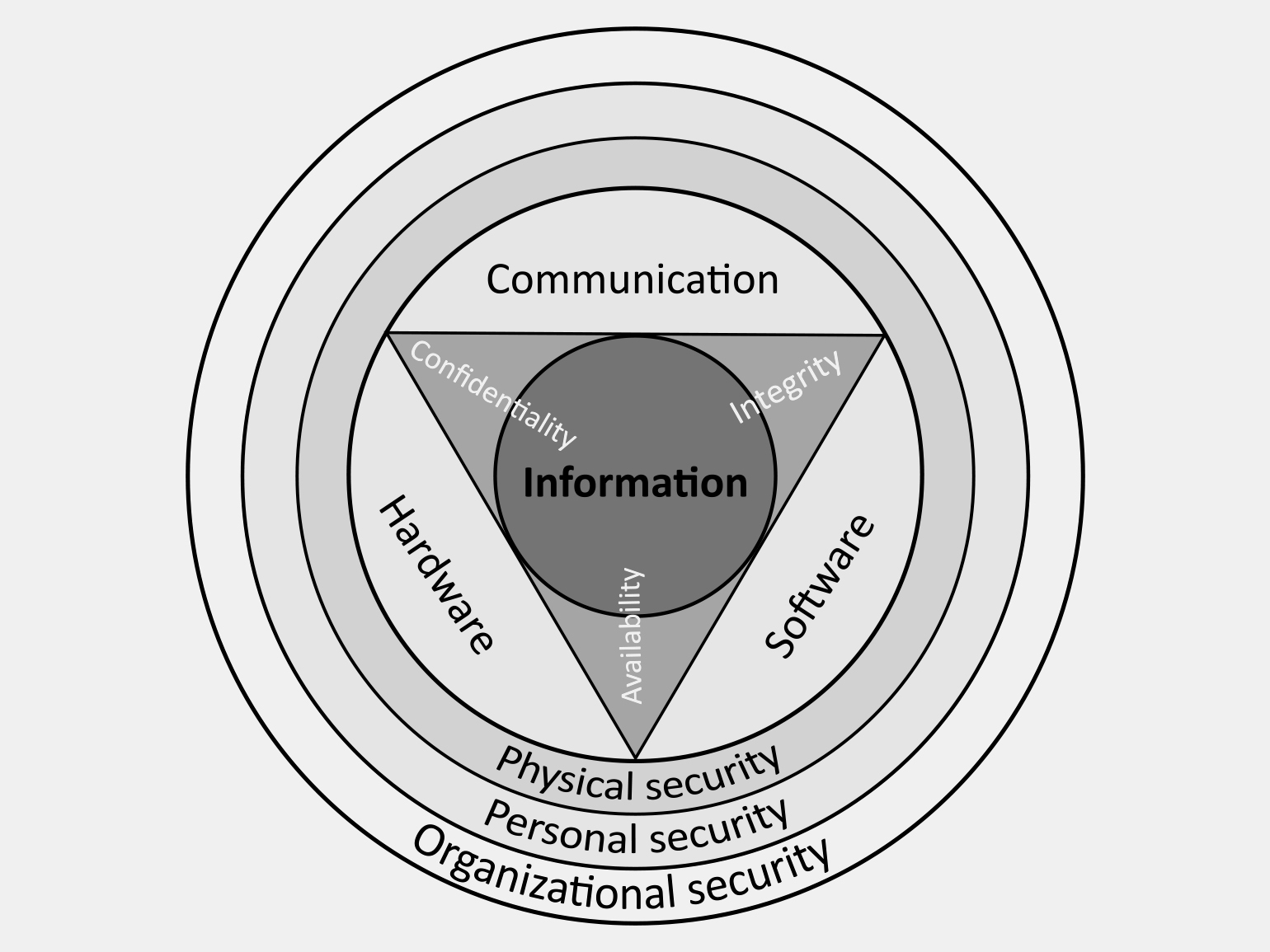

Информационная безопасность — это раздел кибербезопасности, специалисты которого защищают данные от утечек, краж, подмен, несанкционированного доступа, фишинга, вирусных атак и других угроз. Их главная задача — обеспечить контроль над информацией по трём ключевым параметрам. В них входят конфиденциальность, целостность и доступность.

Конфиденциальность означает, что информация должна быть доступна только авторизованным пользователям и надёжно защищена от посторонних. Например, в банковском приложении лишь вы должны видеть данные о своих счетах и транзакциях. Если эта информация попадёт к мошенникам из-за слабой защиты или ошибки сотрудника банка, то это будет серьёзным нарушением принципа конфиденциальности.

Целостность предполагает, что информация сохраняет свою точность и не изменяется без разрешения. К примеру, если хакер подменит данные в финансовом отчёте, подделает электронную подпись или внесёт правки в медицинскую карту пациента, то всё это будет нарушением целостности данных. Особенно важно сохранять целостность там, где даже незначительные изменения могут привести к серьёзным последствиям, — например, в рецептах на лекарства, в системах управления воздушным движением или в документации по безопасности атомных электростанций.

Доступность означает, что авторизованные пользователи должны иметь бесперебойный доступ к информации и связанным ресурсам в тот момент, когда он им необходим. Например, недопустима ситуация, при которой сотрудники налоговой службы не могут подключиться к базе данных налогоплательщиков из-за DDoS-атаки на государственные серверы. Такой сбой может привести к задержкам в обработке деклараций, срывам отчётности и другим нежелательным последствиям для налоговой системы.

Внешние уровни схемы показывают, как именно реализуется защита информации — через программные и аппаратные средства, защищённые каналы связи, физическую охрану серверных, обучение сотрудников и организационные меры (например, через введение политики безопасности). Все эти элементы работают как единое целое, и сбой в любом из них может стать источником проблемы

Изображение: Michel Bakni / Wikimedia Commons

Источники угроз информационной безопасности

Чтобы защищаться от угроз, сначала важно понять, откуда они берутся. Все источники можно условно разделить на три группы. Это антропогенные — то есть связанные с действиями человека, технологические — возникающие из-за сбоев в оборудовании и программном обеспечении, а также природные — вызванные стихийными бедствиями и другими внешними факторами.

Антропогенные источники угроз. К ним относятся как преднамеренные действия, так и случайные ошибки сотрудников. Например, в 2012 году у сотрудника компании Coplin Health Systems украли из автомобиля ноутбук с данными 43 тысяч пациентов. Хотя на устройстве был установлен пароль, жёсткий диск не был зашифрован, и злоумышленники могли получить доступ к личной информации. К счастью, утечка не привела к последствиям.

А в 2024 году злоумышленники создали видео, в котором с помощью технологии дипфейк сымитировали внешность и голос топ-менеджеров компании Arup. Во время видеозвонка они обманули сотрудника финансового отдела, и тот перевёл им 20 миллионов фунтов стерлингов.

Особую опасность представляют инсайдерские угрозы — когда утечка происходит по вине сотрудников с доступом к конфиденциальной информации. Так, в 2023 году двое бывших сотрудников Tesla передали немецкому изданию Handelsblatt производственные секреты, финансовые отчёты, жалобы клиентов на автопилот и персональные данные коллег. Конечно, Tesla подала судебные иски и начала внутреннее расследование, но на тот момент важные данные уже оказались в открытом доступе.

Читайте также:

Технологические источники угроз. Это всё, что связано с отказами техники и программ. Например, поломка сервера, сбой системы резервного копирования или неисправность в канале связи могут привести к потере данных или остановке работы. Кроме того, любые уязвимости в программном обеспечении могут использоваться хакерами для атак.

Так, в июне 2022 года один из сервисов на платформе Google Cloud подвергся одной из крупнейших зафиксированных DDoS-атак на уровне приложений — её пик достиг 46 миллионов запросов в секунду. Система Google Cloud Armor справилась с атакой, но даже для такой технологически развитой инфраструктуры это стало серьёзным испытанием. Если бы на месте Google оказалась компания с менее масштабной и распределённой системой защиты, она, скорее всего, не выдержала бы такую нагрузку.

Природные источники угроз. К этой категории относятся наводнения, землетрясения, пожары и другие стихийные бедствия. Это всё, что может привести к физическому уничтожению серверов и носителей информации, нарушению электроснабжения дата-центров и потере данных. Кроме того, в условиях чрезвычайной ситуации возрастает риск утечек из-за сбоев в стандартных процедурах безопасности и общего организационного хаоса.

Так, в США после ураганов Харви, Ирма и Мария, а также лесных пожаров в Калифорнии в 2017 году Федеральное агентство по управлению в чрезвычайных ситуациях (FEMA) допустило утечку персональных данных 2,3 миллиона пострадавших. В результате подрядчик, предоставлявший временное жильё, получил их полные имена, номера социального страхования и банковские реквизиты. Это нарушение Закона о конфиденциальности поставило людей под угрозу кражи личных данных.

Классификация угроз информационной безопасности

В предыдущем разделе мы выделили три основные группы источников угроз: антропогенные, технологические и природные. Однако на практике специалисты по информационной безопасности используют более детальную классификацию внутри каждой группы. Это помогает точнее оценить возможные риски и выбрать подходящие способы защиты.

При этом важно понимать, что таких классификаций существует довольно много, и выбор подхода зависит от множества факторов. Например, в корпоративной среде угрозы часто делят на внутренние и внешние, в государственных системах — по степени критичности, а в медицинских учреждениях особое внимание уделяют защите персональных данных.

Поэтому далее мы рассмотрим лишь несколько примеров классификаций — чтобы показать, как специалисты по информационной безопасности группируют угрозы и на основе этого выбирают подходящие меры защиты.

По масштабу воздействия угрозы делятся на локальные и глобальные. Локальные затрагивают отдельные элементы инфраструктуры — например, заражение вирусом одного компьютера или компрометация конкретной учётной записи. Глобальные охватывают ИТ-систему целиком, как это бывает при вирусных атаках вымогателей или при эпидемиях вредоносного ПО, которое способно парализовать работу всей компании.

Например, если вредоносное ПО заразит компьютер сотрудника бухгалтерии, то специалисты по информационной безопасности немедленно отключат устройство от корпоративной сети. Затем они проведут полное антивирусное сканирование в изолированной среде и проверят все финансовые операции за последние несколько суток — это поможет выявить источник заражения и не допустить распространения угрозы.

По преднамеренности угрозы делятся на преднамеренные и непреднамеренные. К преднамеренным относятся целенаправленные действия злоумышленников — фишинговые атаки, использование вредоносного ПО, кража данных и прочее. Непреднамеренные угрозы возникают случайно: когда администратор по ошибке удаляет важные файлы или сервер выходит из строя из-за перегрева в жаркий летний день.

Например, хакер может разослать поддельное письмо якобы от службы поддержки, чтобы получить доступ к паролям сотрудников. Чтобы защититься от таких угроз, компании используют многоуровневую защиту: фильтры спама, обучение персонала, двухфакторную аутентификацию и системы мониторинга подозрительной активности.

Если такие меры настроены правильно, то фишинговое письмо сразу попадёт в спам или будет помечено как подозрительное. А если сотрудник всё же перейдёт по ссылке и попробует ввести данные, то сработает запрос на подтверждение входа через мобильное приложение или другая проверка.

Читайте также:

По способу реализации угрозы делятся на технические, социальные и физические. Технические используют уязвимости в программном обеспечении и оборудовании — например, вирусы или эксплойты. Социальные основаны на обмане сотрудников, как в случае с телефонным скамом. Физические связаны с непосредственным доступом к технике: кража устройств, проникновение в серверную или затопление помещения.

При технической атаке хакер может воспользоваться уязвимостью на сайте и с помощью специального запроса (SQL-инъекции) получить доступ к базе данных с логинами и паролями пользователей. Чтобы предотвратить такую угрозу, разработчики используют методы валидации и фильтрации данных, блокируют прямое попадание пользовательского ввода в запросы к базе, применяют защитные фреймворки и проверяют код на уязвимости.

При надёжной защите попытка SQL-инъекции ни к чему не приведёт, поскольку сервер распознаёт вредоносный запрос как некорректный ввод. В ответ система выдаст сообщение об ошибке или просто проигнорирует такой запрос — в любом случае база данных останется в безопасности.

Читайте также:

Способы поиска и оценки уязвимостей

Мы уже разобрали, откуда берутся угрозы, как специалисты по информационной безопасности их классифицируют и какие меры применяют для защиты. Но есть ещё один элемент — оценка уязвимостей, без которой невозможно построить надёжную систему безопасности.

Уязвимость — это слабое место в системе, которое злоумышленник может использовать для реализации угрозы. К таким уязвимостям относятся, например, ошибки в коде, неправильные настройки сервера или открытые сетевые порты. Своевременная оценка уязвимостей позволяет выявить наиболее критичные из них и принять необходимые защитные меры.

Поиск уязвимостей можно проводить разными способами. Вот некоторые из наиболее распространённых:

- Аудит безопасности — комплексная проверка системы на наличие слабых мест и нарушений политики безопасности. Например, аудитор может выявить, что сотрудники используют простые пароли или что компания редко выполняет резервное копирование данных.

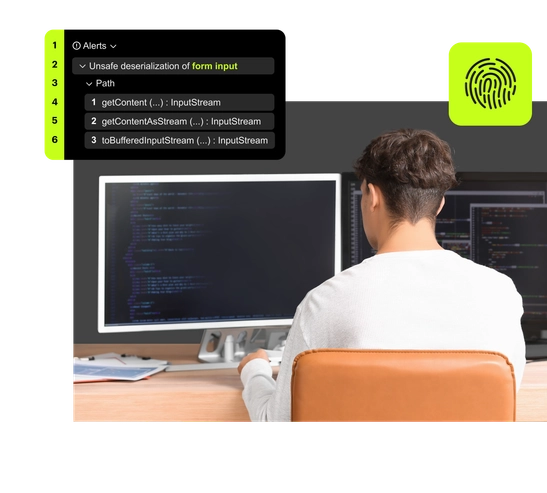

- Сканеры уязвимостей — специальные программы, которые автоматически проверяют систему на наличие известных уязвимостей. К примеру, такие сканеры могут обнаружить устаревшую версию Apache или незащищённый порт 3389 (RDP) с доступом в интернет.

- Тестирование на проникновение (пентест) — имитация реальных хакерских атак, которые проводятся с разрешения компании. Во время пентеста специалист может попытаться получить доступ к внутренней сети через Wi-Fi, обнаружить слабые места на корпоративном сайте или разослать фишинговые письма сотрудникам.

- Фаззинг (fuzzing) — метод тестирования, при котором в систему подаются случайные или некорректные данные для выявления сбоев и уязвимостей. Например, программа-фаззер может автоматически генерировать тысячи вариантов входных данных для веб-формы, пытаясь вызвать переполнение буфера или инъекцию кода.

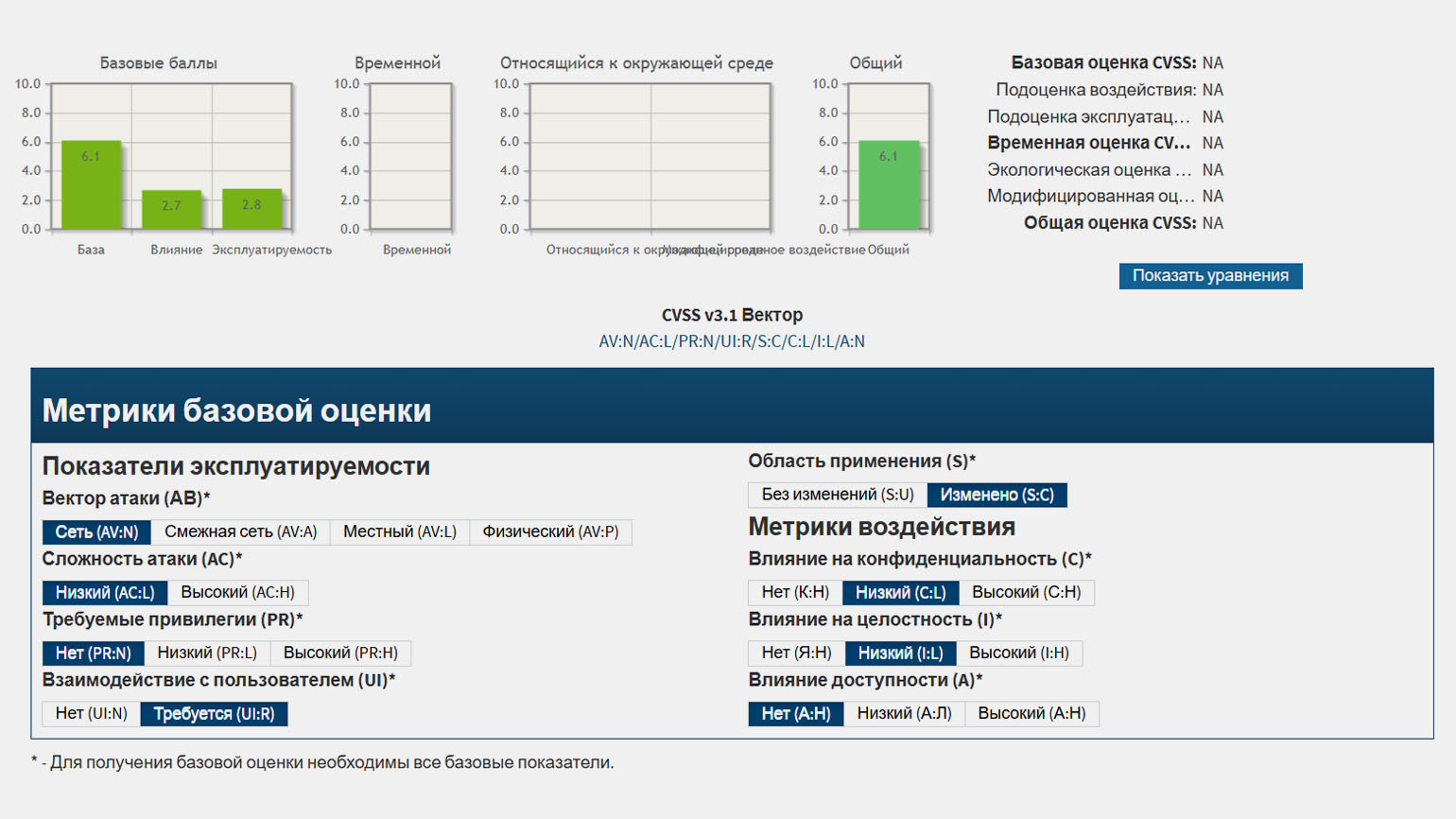

Недостаточно просто зафиксировать уязвимость — важно оценить, насколько она опасна. Для этого есть разные системы, и одна из самых универсальных — CVSS. Она определяет критичность уязвимости по десятибалльной шкале: чем выше балл, тем серьёзнее угроза и тем быстрее нужно реагировать.

Читайте также:

Представьте сайт, на котором есть поиск: пользователь вводит запрос, сервер обрабатывает его и возвращает страницу с результатами. Если сайт не проверяет введённые данные, он может воспринять их как программный код. В таком случае злоумышленник может внедрить вредоносный JavaScript через поле поиска — и этот код окажется на странице результатов.

Затем хакер создаёт ссылку на эту страницу и рассылает её другим пользователям. Когда жертва переходит по ней, вредоносный код автоматически выполняется в браузере. Такая атака называется отражённым XSS (межсайтовый скриптинг) и позволяет злоумышленнику похищать куки, пароли или захватывать контроль над аккаунтами.

Теперь давайте попробуем оценить такую уязвимость по системе CVSS:

- Вектор атаки: злоумышленник может проводить атаку удалённо через интернет. Оценка: максимально опасно (Сеть).

- Сложность атаки: достаточно отправить специально составленный текст в поле поиска. Оценка: низкая, поскольку требуются лишь базовые знания о формировании вредоносных HTTP-запросов.

- Требуемые привилегии: атакующему не нужен ни аккаунт, ни специальный доступ к сайту. Оценка: привилегии не нужны.

- Взаимодействие с пользователем: для успешной атаки жертва должна перейти по вредоносной ссылке или открыть заражённую страницу. Оценка: требуется взаимодействие с пользователем.

- Область действия: код выполняется в браузере жертвы, а не на сервере, и это позволяет атаке распространяться за пределы уязвимого компонента. Оценка: возможно расширение области воздействия.

- Влияние на конфиденциальность: злоумышленник может украсть куки и получить доступ к аккаунту пользователя, но доступ к серверу остаётся закрытым. Оценка: низкая (влияние ограничено данными в браузере).

- Влияние на целостность: злоумышленник может изменить отображение страницы или выполнить действия от имени пользователя, но не может повлиять на данные на сервере. Оценка: низкая (влияние ограничено изменениями в пользовательском интерфейсе).

- Влияние на доступность: сайт продолжает работать в обычном режиме, поскольку атака затрагивает только отдельных пользователей и никак не влияет на сервер. Оценка: нет.

Воспользуемся онлайн-калькулятором CVSS v3 от NVD и введём перечисленные параметры, чтобы получить базовую оценку уязвимости:

Скриншот: Калькулятор CVSS / Skillbox Media

Что дальше

Вы только что познакомились с основными аспектами работы специалистов по информационной безопасности. Как видите, это обширная сфера, где можно строить карьеру в самых разных направлениях — от тестирования на проникновение до аудита безопасности и расследования инцидентов.

Чтобы вам было проще начать — рекомендуем прочесть нашу статью про специалиста по кибербезопасности, которую мы подготовили вместе с исполнительным директором компании Xilant Александром Симоненко.

В статье Александр подробно объясняет, кто такой специалист по кибербезопасности, чем он занимается, насколько вообще это востребованная профессия, где можно выучиться и сколько получится зарабатывать.

Читайте также:

Больше интересного про код — в нашем телеграм-канале. Подписывайтесь!