Что такое XorDdos

XorDdos — это Linux-троян, который заражает устройства и умеет проводить DDoS-атаки. «Xor» означает, что он использует XOR-шифрование для коммуникации с серверами атакующего. Впервые вирус обнаружила группа исследователей из MalwareMustDie в 2014 году.

Главными жертвами трояна являются устройства на операционной системе Linux — облачные инфраструктуры, IoT-устройства. XorDdos сначала заражает их и собирает ботнет-«армию», а затем проводит спланированные DDoS-атаки. Например, одна из самых мощных таких атак была направлена на серверы Microsoft Azure в августе 2021 года — её мощность составила 2,4 терабита в секунду.

Чем опасны DDoS-атаки

DDoS-атаки являются лишь частью гораздо более крупной проблемы, связанной с сокрытием вредоносной активности. Хакеры могут использовать ослабление серверов, чтобы установить вирусы прямо на внутренние компьютеры сотрудников компании через любые устройства, подключённые к сети.

Если атакующие нашли уязвимость на сайте средней или крупной компании, то остановить их без предварительной подготовки будет невозможно. Этот факт подтверждают DDoS-атаки на серверы DNS-провайдера Dyn, который обслуживает сервисы Sony Playstation, Spotify, Netflix, New York Times и Paypal. Хакеры смогли проникнуть во внутреннюю сеть провайдера с помощью взломанных принтеров, умных чайников и прочих умных бытовых устройств. Как итог — ущерб от атаки составил 110 млн долларов.

И хотя владельцы бизнесов понимают серьёзность DDoS-атак, однако превентивные меры против них предпринимают лишь 40% — по исследованиям компании Kaspersky.

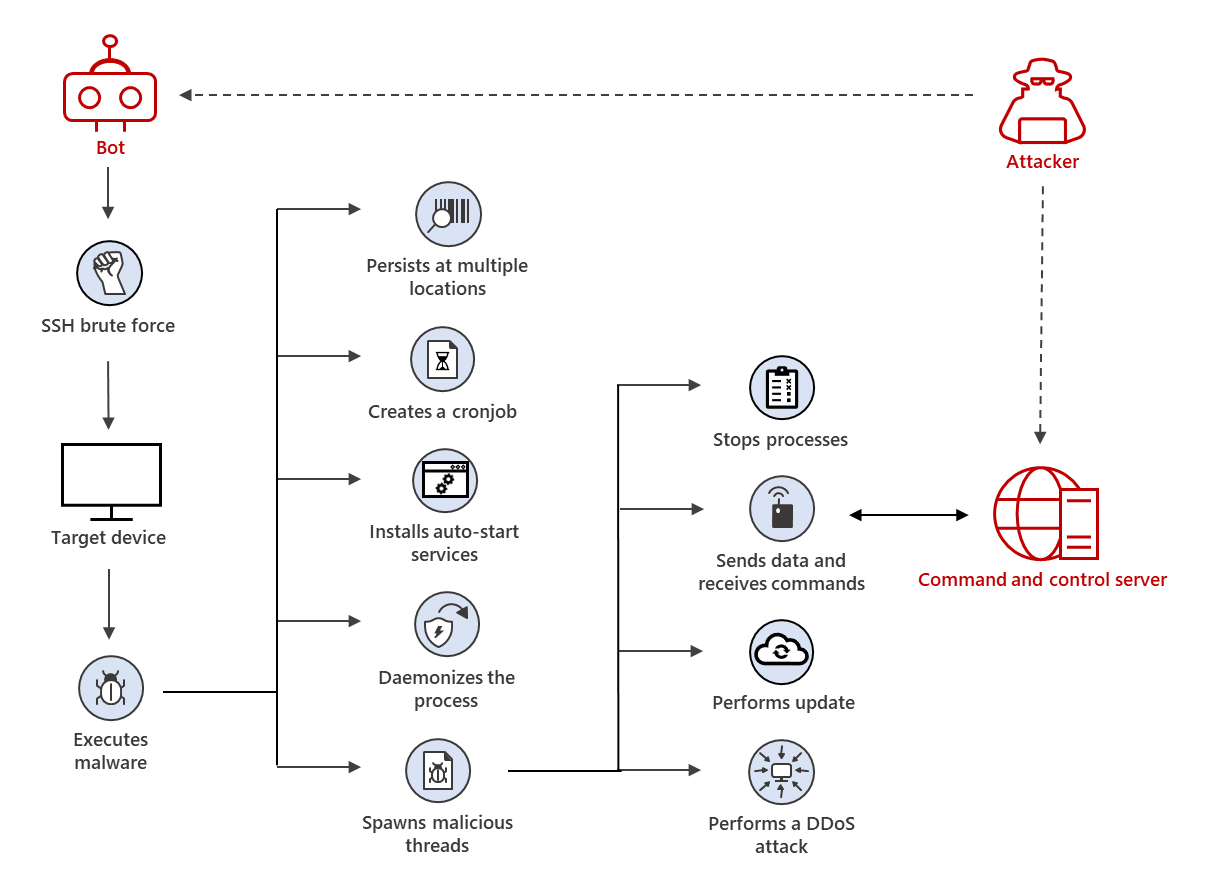

Как XorDdos работает

XorDdos использует скрытные и стойкие механизмы, которые позволяют ему оставаться надёжным и незамеченным во время работы. Вот некоторые его методы:

- запутывание своей активности для системы;

- уклонение от механизмов обнаружения;

- поиск вредоносных файлов на основе хэша;

- использование антикриминалистических методов для взлома анализа дерева процессов.

Специалисты Microsoft наблюдали за кампаниями XorDdos и поняли, что троян скрывает свои вредоносные действия от обнаружения с помощью переписывания конфиденциальных файлов нулевым байтом (null byte). А ещё он содержит разнообразные механизмы для поддержки различных Linux-дистрибутивов.

По словам специалистов Microsoft, хакеры используют XorDdos, чтобы доставить на устройство жертвы опасные вирусы. Атакующие сперва заражают устройство трояном XorDdos, а затем загружают дополнительное вредоносное ПО — например, Tsunami-бэкдор, который является майнером.

Как защититься

Microsoft предлагает своё решение — Microsoft Defender для конечных точек. Это решение является облачным сервисом по защите устройств на разных платформах от атак. Платформа предоставляет возможность контролировать угрозы и уязвимости, защищать конечные точки, обнаруживать и обезвреживать атаки, а также защищать мобильные устройства от угроз.

«Это решение обнаруживает конечные точки на платформах Windows, macOS, Linux, Android, iOS и даже сетевые устройства, а также защищает их от изощрённых атак», — говорится на сайте Microsoft Defender.

Ещё можно прочитать объёмную статью с техническими подробностями в блоге Microsoft, где рассказывается о принципах работы XorDdos и о том, как можно защитить от него свои устройства.